Un nuevo reporte de Talos, la rama de investigación en ciberseguridad de Cisco, advirtió hoy que hay una nueva campaña masiva que se apoya en la infraestructura de nube para infectar equipos con herramientas de acceso remoto (RATs, por sus siglas en inglés) sin dejar ningún rastro.

De acuerdo con Talos, las agresiones de los cibercriminales comenzaron a fines de octubre 2021 y se han concentrado en América del Norte, España, Italia, Singapur y Corea del Sur.

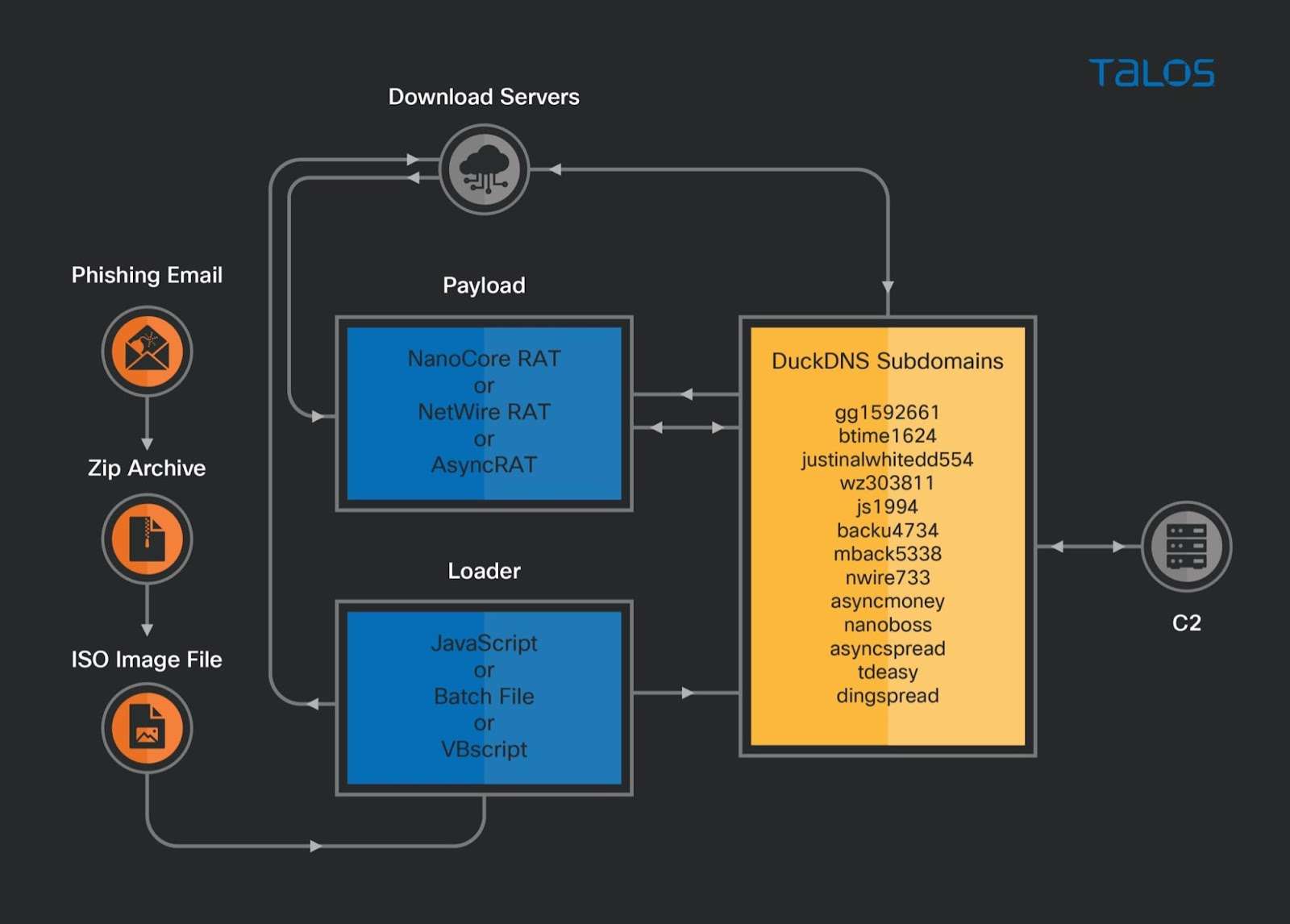

El grupo de atacantes, aún no identificado, tendría como objetivo el robo de información de las máquinas infectadas, lo que abriría la puerta a extorsiones más fácilmente monetizables. Los malwares desplegados son principalmente tres: NanoCore, NetWire y AsyncRAT, que se encuentran equipados con múltiples características para obtener control de los ambientes informáticos de las víctimas y ejecutar todo tipo de instrucciones de forma remota.

“Los actores maliciosos están utilizando cada vez más las tecnologías en la nube para conseguir sus objetivos sin tener que recurrir a hospedar su propia infraestructura”, indicó el reporte, a lo que agrega que servicios de nube como Azure o AWS permiten generar una infraestructura para el ataque y conectarse a internet con una inversión mínima, tiempos bastante reducidos y haciendo casi imposible detectarlos.

Cómo protegerse

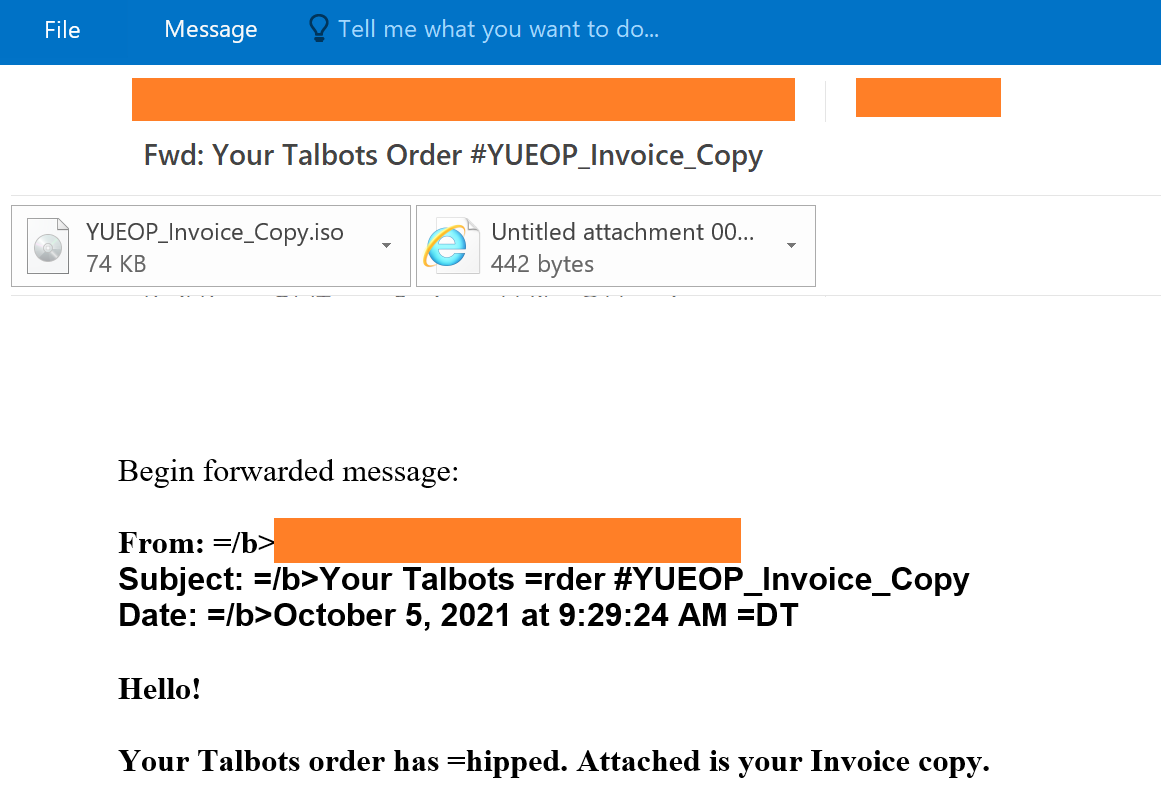

Fuera de la dificultad de detectar a los agresores, el método de infección es bastante sofisticado. Talos explicó que el vector inicial de infección suele ser un correo phishing con un archivo ZIP malicioso adjunto. El ZIP contiene una imagen ISO con un loader JavaScrip, un archivo batch de Windows o un script en Visual Basic. Cuando alguno de estos scripts es ejecutado se conecta a un servidor en la nube para descargar la siguiente instancia: el malware RAT.

Cada uno de los scripts cuenta con avanzadas técnicas de ofuscación, para evitar ser detectados. El JavaScript contiene cuatro capas de ofuscación; el batch incluye comandos que ejecutan un PowerShell para obtener el malware, al igual que el código en VisualBasic.

“Las organizaciones deberían estar inspeccionando las conexiones salientes de servicios a la nube para detectar tráfico sospechoso. Estas campañas confirman el uso cada vez mayor de las plataformas de nube para alojar infraestructura maliciosa”, indicó el reporte.

También se recomienda que las empresas desplieguen controles de seguridad multi-capa e implementen reglas robustas en las políticas de ejecución de scripts. Por supuesto, mejorar la seguridad a nivel de correos electrónicos permitirá detener la infección antes de que suceda, pero la variable humana suele ser la más difícil de controlar.