Un troyano es un tipo de malware que se disfraza de software legítimo para engañar al usuario y tomar el control de un sistema informático. En informática, los troyanos se utilizan para robar datos, espiar la actividad de los usuarios o permitir el acceso remoto de los ciberdelincuentes a una computadora o red.

A diferencia de otros virus, un troyano no se replica por sí mismo, sino que necesita ser ejecutado por el usuario para activarse. Una vez dentro, puede robar contraseñas, instalar otros programas maliciosos o controlar dispositivos a distancia.

Así funciona un troyano: primero se camufla en archivos o aplicaciones aparentemente seguras —por ejemplo, un documento adjunto, una actualización de software o una app gratuita—; cuando el usuario la ejecuta, el malware se instala y abre una puerta trasera que permite a los atacantes infiltrarse sin ser detectados.

Debido a su evolución constante, los troyanos modernos combinan técnicas avanzadas de phishing, ingeniería social e inteligencia artificial para evadir la detección y expandirse rápidamente. Por eso, conocer cómo funcionan y cómo protegerse es esencial para mantener la seguridad de cualquier entorno digital.

El Foro Económico Mundial subraya que la superficie de ataque digital se amplió con IA y cadenas de suministro más complejas; las organizaciones —en especial salud, finanzas y energía— reportan mayor presión por ataques combinados y más sofisticados. Esto eleva el riesgo de que un troyano sea el punto de entrada a fraudes y espionaje en entornos corporativos.

Índice de temas

¿Qué es un troyano en informática y cómo funciona?

Un troyano es un tipo de malware que se oculta en software aparentemente legítimo para engañar al usuario y obtener acceso no autorizado a su sistema.

Al ejecutarlo, se activa el malware a manera de puerta de acceso para la ciberdelincuencia. Debido a que los troyanos parecen archivos legítimos, son fáciles de instalar sin saberlo.

Las tecnologías emergentes también presentan nuevos desafíos en ciberseguridad. Por ejemplo, Jie Gao, profesora de ciencias de la computación en la Universidad de Rutgers (EE.UU.), advierte que el auge de la inteligencia artificial podría derivar en ataques informáticos “cada vez más sofisticados y difíciles de detectar”

Herramientas de IA avanzadas pueden permitir a los atacantes evadir los sistemas de detección y potenciar amenazas clásicas (como los ataques de denegación de servicio), incrementando la complejidad de la defensa digital frente a estos troyanos.

¿Cómo actúa un troyano dentro de un sistema y qué daños puede causar?

El término “Caballo de Troya” se usa históricamente para describir el software malicioso conocido hoy como troyanos.

De igual manera que La Odisea recoge el relato del exitoso asalto de los antiguos griegos encabezados por Ulises a la ciudad amurallada de Troya, gracias a la aceptación del enorme caballo de madera que iba repleto de soldados, engaño con el que atacaron desde el interior, los caballos de troya infectan el equipo de cómputo desde su interior.

Al infectar un sistema, estos virus encubiertos pueden eliminar, modificar, bloquear datos, robar información, causar interrupciones en el rendimiento del sistema o permitir el acceso no autorizado.

¿Cómo se propagan los troyanos y cómo protegerse de ellos?

Los troyanos se propagan a través de correos electrónicos, software descargado de fuentes no confiables, aplicaciones aparentemente legítimas y programas pirata.

Usar bloqueadores de anuncios y navegadores seguros, junto con mantener el software actualizado y utilizar soluciones de seguridad confiables, puede ayudar a prevenir infecciones por troyanos.

Evitar hacer clic en enlaces de anuncios sospechosos y descargar aplicaciones solo desde sitios oficiales puede reducir el riesgo de infección por troyanos.

¿Qué tipos de troyanos existen y cuáles son sus características?

Los troyanos se clasifican según el tipo de actividad maliciosa que realizan una vez que logran infiltrarse en un sistema. Conocer sus variantes permite identificar los riesgos más comunes y aplicar medidas de prevención específicas.

Aunque muchos comparten comportamientos similares, cada categoría tiene un propósito y un modo de operación distinto.

En 2025, los troyanos han evolucionado hasta combinar funciones múltiples —como espionaje, robo de datos y acceso remoto—, lo que complica su detección.

Sin embargo, las principales familias siguen agrupándose en ciertos tipos reconocibles por su forma de actuar.

- Troyano de acceso remoto (RAT): permite al atacante controlar de forma completa el equipo infectado, ejecutar comandos, copiar archivos, capturar pantallas y registrar pulsaciones del teclado. Se utiliza frecuentemente en ataques dirigidos y puede servir como puerta de entrada para ransomware o robo de datos.

- Troyano bancario: está diseñado para robar credenciales bancarias y manipular sesiones en línea con entidades bancarias. Intercepta datos de inicio de sesión y transacciones, o inserta código malicioso en los navegadores. En 2024 y 2025 se registró un incremento global en este tipo de ataques, especialmente en dispositivos móviles Android, según Kaspersky.

- Troyano descargador (Downloader o Dropper): actúa como un instalador que descarga otros tipos de malware después de infectar el sistema. Es una de las primeras etapas de ataque más comunes, ya que prepara el terreno para la instalación de ransomware, spyware u otros troyanos más complejos.

- Troyano de espionaje (Spyware): recopila información del usuario sin su conocimiento, como contraseñas, capturas de pantalla o actividad en línea. Es una herramienta clave en campañas de espionaje corporativo y estatal. Este año se ha observado un incremento en su uso combinado con técnicas de inteligencia artificial para evadir detección.

- Troyano falso antivirus (Scareware): se disfraza de software de seguridad legítimo y muestra alertas falsas sobre infecciones inexistentes para inducir al usuario a instalar otros programas maliciosos o pagar por una limpieza fraudulenta.

- Troyano rootkit: opera a nivel del sistema o del kernel para ocultar su presencia y permitir que otros programas maliciosos funcionen sin ser detectados. Puede alterar procesos fundamentales del sistema operativo, lo que dificulta su eliminación.

- Troyano de red o fileless: se ejecuta directamente en la memoria del sistema o a través de protocolos de red, sin crear archivos visibles en el disco. Utiliza funciones legítimas del sistema operativo, como PowerShell o WMI, lo que lo hace especialmente difícil de detectar por los antivirus tradicionales.

- Troyano hardware: es una amenaza menos común pero muy crítica, ya que se introduce en el propio hardware durante su fabricación o manipulación. Puede alterar el funcionamiento de chips o componentes físicos para robar información o sabotear equipos sin intervención del software.

Por ejemplo, en 2024 el laboratorio FortiGuard identificó varias familias de troyanos de acceso remoto (RAT) ampliamente activas: Xeno RAT, SparkRAT y Trickbot, todas ellas diseñadas para capturar pantallas, exfiltrar datos y mantener persistencia mediante mecanismos avanzados de camuflaje.

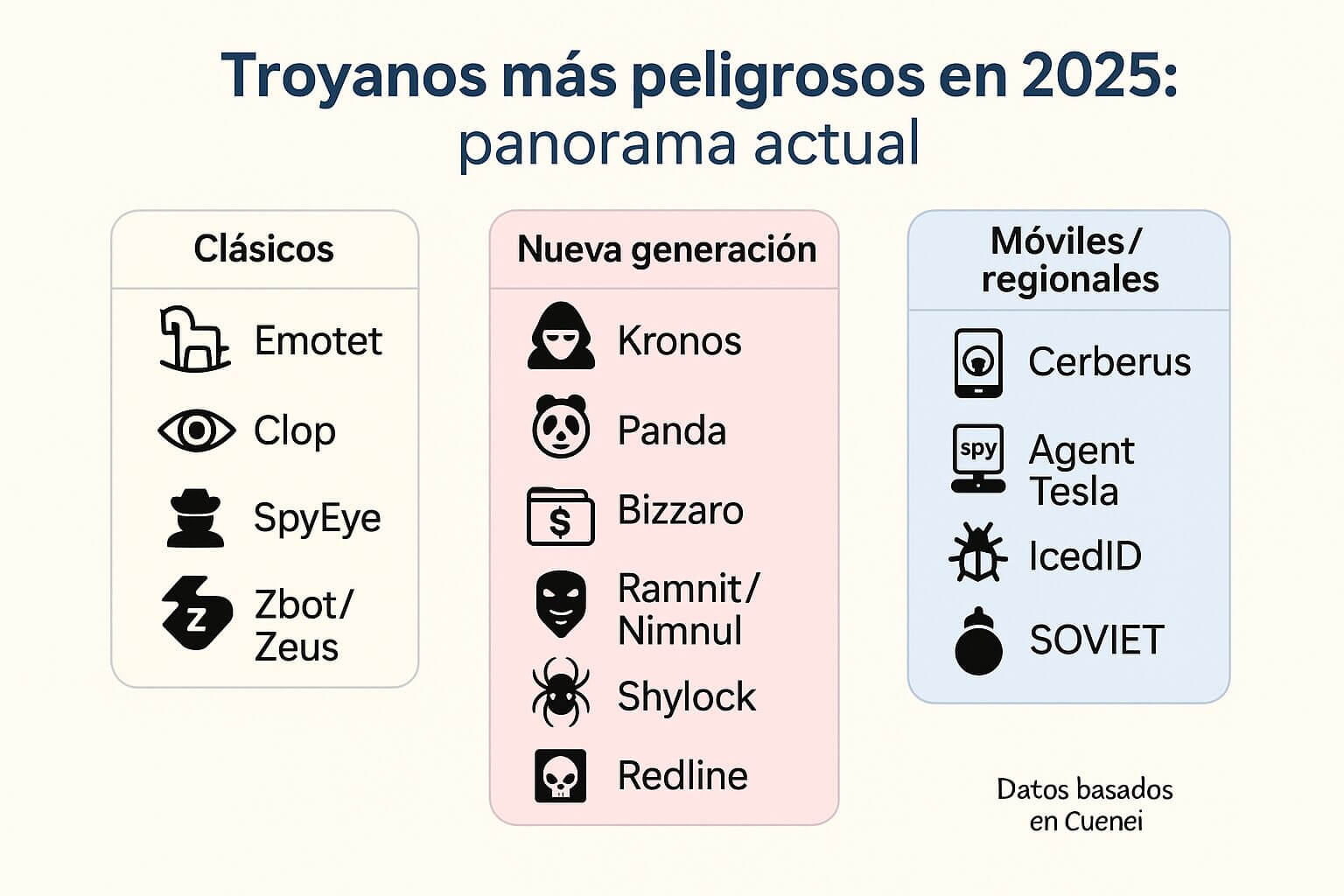

¿Cuáles son los troyanos más peligrosos en la actualidad?

Variantes y tipos de troyanos hay por millones en todo el mundo. Su nivel de peligrosidad es variable, no obstante, hay algunos particularmente destructivos.

EMOTET

EMOTET, una familia de troyanos bancarios que también funciona como gusano, sigue siendo activa y sus ataques evolucionan en oleadas con variaciones periódicas. Su objetivo principal sigue siendo las empresas.

Clop ransomware

Clop ransomware, de la familia Cryptomix, oculta archivos con la extensión “clop” y afecta principalmente a sistemas Windows. Se introduce como un troyano, oculta datos y luego actúa como ransomware exigiendo un rescate.

SpyEye

SpyEye es un troyano bancario con capacidades de *keylogging para robar credenciales financieras. Aunque detectado por primera vez en 2010 y en gran parte desmantelado, todavía existen variantes activas.

*El keylogging es una técnica utilizada por malware para registrar cada tecla que un usuario presiona en su teclado. Este registro se utiliza para capturar información confidencial como contraseñas, datos bancarios y mensajes personales, que luego puede ser enviada al atacante para su uso fraudulento.

Zbot/Zeus

Zeus (o Zbot) es un troyano bancario que roba datos personales, incluyendo contraseñas y detalles financieros, y está dirigido principalmente a usuarios de Windows.

Kronos

Kronos es un troyano bancario avanzado que roba credenciales bancarias usando técnicas de keylogging y inyección web, similar a Zeus.

Panda

Panda es un troyano que emplea técnicas como keylogging, inyección web, captura de pantalla y robo de contraseñas, dirigido a entidades financieras y criptomonedas.

Bizzaro

Bizzaro es un troyano reciente que roba información financiera de billeteras criptográficas móviles, con una presencia destacada en Europa.

Ramnit/Nimnul

Ramnit/Nimnul es un troyano bancario detectado en 2010 que ofrece capacidades de control remoto y utiliza técnicas de inyección web y robo de datos, a menudo relacionado con Zeus.

Shylock

Shylock es un troyano bancario que roba credenciales financieras usando técnicas de publicidad engañosa y malware insertado en sitios web legítimos.

Redline

Redline es un troyano que ha ganado notoriedad por su habilidad para robar información personal y credenciales de acceso a través de técnicas avanzadas de keylogging y captura de datos del navegador. A diferencia de sus predecesores, Redline se destaca por su capacidad para adaptarse rápidamente a nuevas medidas de seguridad, lo que lo convierte en una amenaza particularmente difícil de detectar y eliminar.

Cerberus

Cerberus es un troyano móvil que ha causado estragos en el ecosistema Android. Diseñado para robar credenciales bancarias y datos personales, Cerberus se distribuye a través de aplicaciones aparentemente inofensivas en tiendas de terceros. Su capacidad para eludir las protecciones de seguridad de los dispositivos hace que sea especialmente peligroso para los usuarios que no mantienen sus sistemas actualizados.

Agent Tesla

Agent Tesla —que no tiene relación con la empresa de Elon Musk de autos eléctricos— es un troyano de keylogging y robo de información que ha estado activo desde 2014. Su última versión ha mejorado significativamente en términos de evasión y capacidad de persistencia, utilizando técnicas de cifrado avanzadas para ocultar sus actividades y robar información confidencial sin ser detectado.

IcedID

IcedID, también conocido como BokBot, es un troyano bancario que se propaga a través de correos electrónicos de phishing y sitios web comprometidos. Su principal objetivo es robar información financiera y credenciales de acceso a través de técnicas de web injection. IcedID ha sido utilizado en campañas de ataques dirigidos a entidades financieras y usuarios de servicios de banca en línea.

SOVIET

SOVIET es un troyano recientemente descubierto que ha causado preocupación en la comunidad de ciberseguridad debido a su habilidad para infectar sistemas a través de vulnerabilidades en aplicaciones de software. Su capacidad para realizar ataques de keylogging y manipular datos bancarios lo convierte en una amenaza emergente que está siendo monitoreada de cerca.

Principales troyanos bancarios que afectan a Latinoamérica

En América Latina, el panorama de los troyanos bancarios muestra una sofisticación creciente. Según el informe The mobile malware threat landscape in 2024 de Kaspersky, los ataques de troyanos bancarios en smartphones se triplicaron en 2024 respecto al año anterior, con un crecimiento del 196 %.

Durante ese año, la consultora también detectó más de 33,3 millones de ataques en dispositivos móviles a nivel global, y los ataques de troyanos bancarios para Android pasaron de 420.000 en 2023 a 1,242,000 en 2024.

Además, en la primera mitad de 2025, el número de instalaciones de troyanos bancarios móviles detectadas fue casi cuatro veces superior al mismo periodo de 2024. Esto evidencia que el riesgo de un troyano móvil sigue en una senda ascendente, reforzando la urgencia de adoptar medidas de protección actualizadas.

En América Latina, IBM Security reportó campañas recientes de troyanos bancarios que operan mediante extensiones maliciosas de navegador y técnicas Man-in-the-Browser, utilizando plataformas como Telegram para comunicarse con centros de comando y control (C&C).

El informe Banking Trojans in LATAM: Threat Landscape 2025, presentado por el Honeynet Workshop en Praga, revela que la región se ha convertido en uno de los principales focos de desarrollo y distribución de este tipo de malware.

La investigación, liderada por el analista Hugo González, documenta cómo variantes como Coyote, Casbaneiro (también conocido como Metamorfo), Javali, Mekotio, Grandoreiro y URSA/Mispadu continúan adaptándose con rapidez a las medidas de seguridad bancaria y corporativa.

Coyote, por ejemplo, fue detectado a fines de 2024 atacando más de sesenta bancos brasileños mediante cargas modulares desarrolladas en .NET y ejecutadas a través de comandos de PowerShell.

Casbaneiro se distribuye mediante actualizaciones fraudulentas y correos que simulan ser del sistema tributario, con capacidad de superponer pantallas falsas sobre las interfaces bancarias legítimas para robar credenciales.

Javali, por su parte, emplea técnicas de captura de pantalla y registro de teclas, mientras que Mekotio —un malware con operaciones activas en Brasil, México, Chile y España— reapareció en 2024 mediante campañas de phishing que utilizan instaladores MSI como vector principal de infección.

El estudio destaca además a Grandoreiro, una de las variantes más extendidas, conocida por combinar mensajes de texto engañosos (smishing), correos falsos con supuestos documentos fiscales y funciones de control remoto sobre el escritorio de la víctima. U

RSA, también denominado Mispadu, mantiene actividad constante desde 2019 y amplió su alcance hacia Europa durante 2023 y 2024. Todas estas familias comparten tácticas comunes: uso de archivos LNK, abuso de PowerShell, ejecución de código sin dejar rastros en disco y modularidad para desplegar componentes adicionales según el objetivo.

El documento subraya la necesidad de que las instituciones financieras adopten soluciones de detección basadas en comportamiento, EDR/XDR, en lugar de depender exclusivamente de firmas estáticas, además de aplicar filtros de correo electrónico más estrictos para bloquear archivos MSI, scripts o accesos directos maliciosos.

También recomienda reforzar la autenticación multifactor en plataformas bancarias y mantener una vigilancia proactiva con reglas YARA y análisis de TTPs (tácticas, técnicas y procedimientos) específicas.

¿Cuál es la diferencia entre un troyano, un virus y un gusano?

En ciberseguridad, estos tres tipos de malware suelen confundirse, pero su modo de propagación, propósito y forma de activación son diferentes.

Entender sus diferencias es clave para definir estrategias de detección y respuesta más efectivas en entornos empresariales.

A continuación, una tabla comparativa con sus características principales:

| Característica | Troyano | Virus informático | Gusano (worm) |

|---|---|---|---|

| Definición | Malware que se disfraza de software legítimo para engañar al usuario e instalarse en el sistema. | Código malicioso que se adhiere a archivos o programas existentes y se ejecuta cuando el usuario los abre. | Programa autónomo que se replica y propaga automáticamente sin intervención del usuario. |

| Modo de infección | Requiere que el usuario descargue o ejecute un archivo contaminado (por ejemplo, una app o documento falso). | Se activa cuando el archivo infectado se ejecuta o comparte. | Se propaga por redes, correos o dispositivos conectados, explotando vulnerabilidades. |

| Propagación | No se replica por sí mismo. Depende de la interacción del usuario. | Se replica al copiar o ejecutar archivos infectados. | Se autopropaga sin necesidad de archivos anfitriones ni acción humana. |

| Objetivo principal | Permitir acceso remoto, robar datos o instalar otros tipos de malware. | Corromper, modificar o eliminar información y afectar el rendimiento del sistema. | Saturar redes, colapsar servidores o instalar puertas traseras para ataques masivos. |

| Ejemplo reciente (2024–2025) | Agent Tesla y IcedID, usados para espionaje y robo de credenciales. | Nimda o CIH (Chernobyl), aún referenciados en entornos académicos por su replicación. | WannaCry y variantes modernas de worm IoT, detectadas en routers domésticos. |

| Indicadores de infección | Lentitud del sistema, bloqueos, robo de contraseñas, instalación de software desconocido. | Archivos dañados, errores de sistema, mensajes inusuales. | Alto consumo de ancho de banda, congestión de red o propagación rápida entre equipos. |

| Nivel de intervención humana | Alto: requiere acción del usuario para ejecutarse. | Medio: necesita abrir o ejecutar el archivo infectado. | Bajo: se ejecuta y propaga automáticamente. |

| Estrategia de defensa recomendada | Uso de antivirus corporativo con detección de comportamiento, MFA, actualizaciones periódicas y políticas de descarga segura. | Escaneo regular, bloqueo de macros y uso de sandboxing en archivos recibidos. | Firewalls de red, segmentación VLAN y actualización continua de firmware y parches. |

¿Qué tendencias y nuevas amenazas de troyanos se esperan en 2025?

En los últimos meses, ha habido un aumento significativo en la sofisticación de los troyanos, especialmente con el surgimiento de troyanos que emplean técnicas de inteligencia artificial para evadir detección. Un ejemplo reciente es el uso de troyanos con capacidades de deep learning para personalizar ataques y adaptarse a los patrones de comportamiento del usuario, lo que dificulta la identificación y mitigación.

Además, la integración de troyanos en sistemas internet de las cosas(IoT, por sus siglas en inglés) ha comenzado a causar preocupación, ya que estos dispositivos a menudo tienen menos medidas de seguridad y pueden convertirse en un vector de ataque eficaz. La monitorización constante y el uso de soluciones de seguridad avanzadas son cruciales para protegerse contra estas amenazas emergentes.

En 2024, los troyanos han avanzado significativamente en sofisticación y métodos de ataque. Uno de los desarrollos más preocupantes es la integración de técnicas de inteligencia artificial y aprendizaje profundo o deep learning en el malware.

Los troyanos modernos, como TrojanX, utilizan capacidades de deep learning para personalizar ataques, adaptándose a los patrones de comportamiento del usuario y dificultando su detección. Estos troyanos pueden evadir las soluciones de seguridad tradicionales al adaptar sus técnicas de evasión a las actualizaciones de los sistemas de protección.

Además, la proliferación de dispositivos IoT ha introducido un nuevo vector de ataque. Los dispositivos conectados a Internet, que a menudo carecen de robustas medidas de seguridad, están siendo cada vez más explotados por troyanos para crear redes botnet que pueden ser utilizadas para ataques distribuidos de denegación de servicio (DDoS) y otras actividades maliciosas.

Un ejemplo reciente es el ataque con el troyano TrojanX en 2024, que se propagó a través de aplicaciones móviles falsas y actualizaciones de software. TrojanX se diseñó específicamente para robar credenciales bancarias, capturando datos mediante técnicas de phishing y keylogging, afectando a numerosos usuarios y bancos importantes.

¿De qué formas puede infectarse un dispositivo con un troyano?

Las vulnerabilidades en sistemas operativos, en programas o en los equipos son aprovechadas por los troyanos para ingresar al dispositivo en cuestión. Hay varias vías para obtener un troyano.

Descargar un juego a través de redes P2P

Descargar juegos desde redes P2P puede ser riesgoso ya que puede incluir cracks o keygens que contienen malware, incluyendo troyanos. Descargar juegos ilegalmente a través de redes P2P puede exponer a los usuarios a cracks, keygens y mods, que pueden contener troyanos y otro tipo de malware.

Aplicaciones y programas de mensajería

Los troyanos también pueden llegar a través de mensajes de texto (SMS) y mensajería instantánea en redes sociales, como WhatsApp y Signal.

Ataques de phishing e ingeniería social

Phishing e ingeniería social son técnicas que engañan al usuario para que realice acciones que comprometan su seguridad, suplantando identidades y ganando confianza para obtener información confidencial.

Explotaciones del navegador web

Los exploits son fragmentos de código diseñados para aprovechar vulnerabilidades en software o sistemas operativos para ejecutar código malicioso o ganar acceso no autorizado.

La interconexión de los servicios digitales es tal que una interrupción en un extremo puede generar un efecto dominó en toda la cadena de suministro —advirtió Juhan Lepassaar, director ejecutivo de ENISA

Los actores maliciosos explotan estas “dependencias cibernéticas” para amplificar el impacto de sus ataques, por lo que contar con información actualizada sobre el panorama de amenazas es clave para tomar decisiones informadas y proteger las infraestructuras críticas, asegurando un futuro digital seguro

¿Cómo reconocer si tu equipo está infectado con un troyano?

Para reconocer un ataque troyano, la diferenciación entre un troyano y un virus informático es un buen punto de partida.

Los troyanos y los virus tienen propósitos y comportamientos distintos. A diferencia de los virus, que buscan modificar o destruir información y se replican a sí mismos, los troyanos están diseñados para robar datos y permiten el control remoto del sistema sin replicarse por sí mismos. Los troyanos se disfrazan de software legítimo, mientras que los virus suelen propagarse a través de archivos ejecutables

Los troyanos se disfrazan de software legítimo para proporcionar acceso no autorizado, mientras que los virus son código malicioso que se adjunta a archivos y realiza acciones destructivas al ejecutarse.

La presencia de troyanos puede causar lentitud en el sistema, bloqueos, cambios en el navegador, el escritorio o la barra de tareas, desactivación del antivirus y aumento de ventanas emergentes. En estos casos, se recomienda realizar un escaneo completo y limpiar el sistema para eliminar el troyano.

¿Qué precauciones básicas ayudan a evitar infecciones por troyanos?

Para protegerse contra troyanos, mantenga actualizado el sistema operativo y el software de seguridad en todos los dispositivos. Adquiera software de fuentes confiables, navegue con precaución, evite abrir archivos adjuntos de correos electrónicos desconocidos y realice copias de seguridad regulares. En entornos empresariales, siga las políticas de ciberseguridad establecidas por el departamento de TI para prevenir infecciones.

Ejemplos de buenas prácticas incluyen mantener los firewalls activos, prevenir accesos no autorizados a redes privadas, deshabilitar macros en aplicaciones como Word y Excel, realizar copias de seguridad frecuentes y definir claramente las políticas de uso de equipos informáticos.

¿Cómo eliminar un troyano de tu sistema?

Eliminar un troyano requiere actuar con rapidez, ya que este tipo de malware puede dar acceso remoto al atacante o instalar nuevas amenazas en el sistema.

Aunque algunos antivirus pueden detectarlo de inmediato, los troyanos más avanzados —especialmente los diseñados para espionaje o robo de credenciales— suelen camuflarse dentro de procesos legítimos. Por eso, el procedimiento ideal combina detección automatizada, limpieza manual y verificación posterior.

Según el ENISA Threat Landscape 2025, la respuesta temprana reduce hasta en 78% el impacto operativo frente a infecciones de malware con persistencia (como los troyanos tipo RAT o downloader).

Las siguientes medidas son recomendadas tanto para usuarios individuales como para entornos empresariales.

Medidas básicas para eliminar un troyano

- Desconectar el dispositivo de la red. Aísla el equipo para evitar que el troyano se comunique con su servidor de control o se propague dentro de la red corporativa. Esto es fundamental en entornos con conexión VPN o almacenamiento compartido.

- Iniciar en modo seguro (Safe Mode). Este entorno carga solo los procesos esenciales del sistema operativo, bloqueando la ejecución automática del troyano y permitiendo su detección sin interferencias.

- Ejecutar un escaneo completo con una herramienta confiable. Utiliza software de seguridad con capacidad de detección avanzada (heurística y basada en comportamiento). Las soluciones de Microsoft Defender, ESET Endpoint Security o Bitdefender GravityZone son ampliamente recomendadas por organismos europeos de ciberseguridad.

- Eliminar o poner en cuarentena los archivos infectados. Una vez detectado el troyano, no basta con borrarlo: algunos crean procesos persistentes. Conviene usar herramientas especializadas de limpieza (como ESET Online Scanner o Malwarebytes Anti-Malware) que eliminan claves de registro, tareas programadas y archivos residuales.

- Actualizar el sistema operativo y todo el software instalado. Muchos troyanos explotan vulnerabilidades conocidas. El ENISA Threat Landscape 2025 indica que la explotación de vulnerabilidades (21,3 %) fue uno de los principales puntos de entrada para los ataques en 2024–2025, lo que refuerza la necesidad de aplicar parches de seguridad con rapidez.

- Cambiar todas las contraseñas. Si el troyano tenía capacidades de keylogging, las credenciales pueden haber sido robadas. Es recomendable activar autenticación multifactor (MFA) y cambiar contraseñas en dispositivos no comprometidos.

- Analizar el tráfico y registros de red (en empresas).

En entornos corporativos, revisar logs y alertas de endpoints ayuda a identificar si el troyano intentó conectarse a un servidor remoto (C2). - Reinstalar el sistema si la infección persiste.

Si la herramienta de limpieza no logra eliminar completamente el troyano, lo más seguro es realizar una reinstalación limpia del sistema operativo y restaurar solo archivos verificados.

Herramientas recomendadas para detección y eliminación

- ESET Online Scanner: escaneo gratuito bajo demanda con detección de troyanos, ransomware y spyware.

- Microsoft Safety Scanner: herramienta oficial que permite analizar sin conexión y eliminar amenazas activas.

- Malwarebytes Premium: eficaz para troyanos de tipo downloader o RAT que permanecen en memoria.

- Bitdefender Rescue Environment: arranca fuera del sistema operativo, ideal para eliminar rootkits o troyanos ocultos en el kernel.

- VirusTotal: útil para analizar archivos sospechosos mediante motores múltiples de detección.

Prevención posterior

Una vez eliminado el troyano, conviene implementar políticas de seguridad más estrictas: restringir privilegios de administrador, deshabilitar macros en documentos, y realizar copias de seguridad regulares.

El WEF Global Risks Report 2025 subraya que la resiliencia cibernética —más que la mera protección— es la estrategia dominante entre las empresas que lograron mantener su continuidad operativa tras incidentes de malware.

Glosario de términos sobre troyanos y ciberseguridad

| Término | Definición |

|---|---|

| Malware | Software malicioso diseñado para dañar, interrumpir o acceder a sistemas informáticos sin autorización. |

| InfoStealers | Tipo de malware que roba información confidencial, como datos personales, credenciales financieras o cookies de sesión. |

| Keylogging | Técnica utilizada por malware para registrar cada tecla que un usuario presiona en su teclado, con el fin de obtener contraseñas o información sensible. |

| Ransomware | Malware que cifra los archivos del usuario y exige un rescate económico para desbloquearlos. |

| Ransomware-as-a-Service (RaaS) | Modelo de negocio criminal en el que los desarrolladores de ransomware alquilan su software a otros atacantes a cambio de una comisión sobre los rescates obtenidos. Este modelo ha acelerado la proliferación de ataques globales. |

| Spyware | Programa que recopila información de un usuario o empresa sin su consentimiento. Puede registrar actividades, capturar pantallas, contraseñas y datos de navegación. |

| Virus | Código malicioso que se adhiere a archivos ejecutables o programas y se replica al ser ejecutado, modificando o destruyendo información. |

| Gusano (Worm) | Programa autónomo que se propaga automáticamente por redes y sistemas sin intervención del usuario, consumiendo recursos o distribuyendo otros malware. |

| Exploits | Fragmentos de código diseñados para aprovechar vulnerabilidades en software o sistemas operativos con el fin de ejecutar acciones no autorizadas. |

| Botnet | Red de dispositivos infectados que actúan bajo el control de un atacante remoto. Se utilizan para realizar ataques masivos, como DDoS, campañas de spam o minería ilícita de criptomonedas. |

| IoT Malware | Tipo de malware que infecta dispositivos del Internet de las Cosas (IoT), como routers, cámaras o electrodomésticos conectados. Suele usarse para construir botnets o lanzar ataques distribuidos. |

| Crack | Programa que elimina protecciones o licencias de software legítimo, permitiendo su uso sin autorización. A menudo contiene malware oculto. |

| Keygen | Generador de claves utilizado para crear códigos de activación de software, generalmente con fines ilícitos y frecuentemente asociado con infecciones de troyanos. |

| Mensajería instantánea | Comunicación en tiempo real mediante aplicaciones o plataformas como WhatsApp, Signal o Telegram. Puede ser usada como vector de distribución de malware a través de enlaces o archivos adjuntos. |