La ciberseguridad es uno de los retos más importantes que enfrentan las organizaciones. Es una responsabilidad compartida que implica gobernanza, desarrollo y gestión del programa de seguridad de la información, manejo de riesgos y cumplimiento, gestión de incidentes, entre muchos otros elementos.

En uno de los tres tracks de IT Masters CON, Seguridad IT, se presentó Ulises Castillo, ejecutivo mexicano de larga trayectoria, quien en 1998 fundó Scitum, empresa que dirige y que hoy cuenta con más de 600 especialistas y es uno de los mayores proveedores de servicios de ciberseguridad en América Latina. En su conferencia, Castillo presentó siete recomendaciones para crear entornos digitales seguros en las empresas.

El ejecutivo afirmó que lo primero que hay que hacer es entender cómo son los ataques, de dónde vienen. Por eso, el primer paso es conocer al enemigo, cuál es su motivación, su objetivo inmediato y el objetivo final, así como las armas que tiene.

“En este mundo en el que todo está conectado, cada vez tenemos que lidiar con sistemas complejos que se interconectan con los demás. El problema es que seguimos operando nuestros sistemas y la ciberseguridad como lo hacíamos hace 10 o 20 años”, afirmó Castillo.

Por ejemplo, el mes pasado, British Airways dio a conocer que sufrió un ciber ataque y que los delincuentes se llevaron 380,000 datos de clientes que utilizaron servicios de la aerolínea entre el 21 de agosto y el 5 de septiembre a través de su página de Internet o de la aplicación móvil. Según algunos expertos, el atacante es un grupo organizado conocido como Magecart, que suele atacar sitios de comercio electrónico insertando código que roba los datos del usuario al ser ingresados, por lo que también se les llama skimmers de web, en comparación con los que “ordeñan” cajeros automáticos.

En este caso, el sistema se vulneró a través de 22 líneas de JavaScript. Además, un caso similar le sucedió a Air Canada 15 días antes.

De acuerdo con Castillo, para desarrollar una estrategia de ciberseguridad basada en riesgos se debe partir del análisis de las vulnerabilidades. Después hay que proteger el perímetro de la red, aunque, el ejecutivo señaló que esto se vuelve cada vez más difícil: “Antes, el perímetro de la red estaba muy bien definido, ahora se vuelve algo más nebuloso, sobre todo por la existencia de las redes inalámbricas y los dispositivos móviles. Hoy, ya no se trata solamente de proteger la salida (o salidas) a Internet y de proteger los enlaces WAN entre sucursales, también se trata de proteger las redes inalámbricas y las redes locales”, señaló el directivo.

Al diseñar e implementa una arquitectura de servicios de seguridad, Castillo recomendó incluir elementos de prevención –que ayuden a reducir la superficie de ataque y el nivel de exposición–; protección, para evitar que los ataques tengan éxito; detección, para descubrir cuando un ataque haya logrado penetrar las barreras de entrada y esté activo en la red; así como dar respuesta para reaccionar ante la ocurrencia de un incidente.

Castillo consideró que en la estrategia hay que considerar la protección a las bases de datos y desarrollar aplicaciones seguras para proteger la información de la empresa. Así mismo, señaló la conveniencia de equilibrar el ecosistema, fomentando el desarrollo y operaciones de IT, con medidas de ciberseguridad para proteger la operación del negocio.

Los dos puntos complementarios de esta lista son definir un equipo responsable de la ciberseguridad y tomar en cuenta la psicología tanto de los usuarios para prevenir vulnerabilidades, como de los atacantes potenciales.

“En este aspecto, hay que cubrir muy bien la parte de los usuarios, la forma de hacer conciencia en ellos acerca de la importancia de los datos y proveer un entrenamiento en seguridad, así como definir quién va a monitorear lo que sucede en las redes de la empresa, para que dado el caso de que sea víctima de un ataque, haya protocolos para saber cómo manejarlo, a esto se le conoce como administración de incidentes”, afirmó Castillo.

Ciberseguridad desde un punto de vista holístico

En su opinión, alinear la seguridad con el negocio permite ser capaces de dar la respuesta ágil, adaptable y resiliente que requieren las empresas para hacer frente a un entorno en el que las amenazas cambian rápidamente. “Contar con un equipo de gente capacitada, procesos, tecnologías, prácticas y cultura permite que la ciberseguridad sea consistente, lo cual puede brindar protección adecuada al negocio”, puntualizó el directivo.

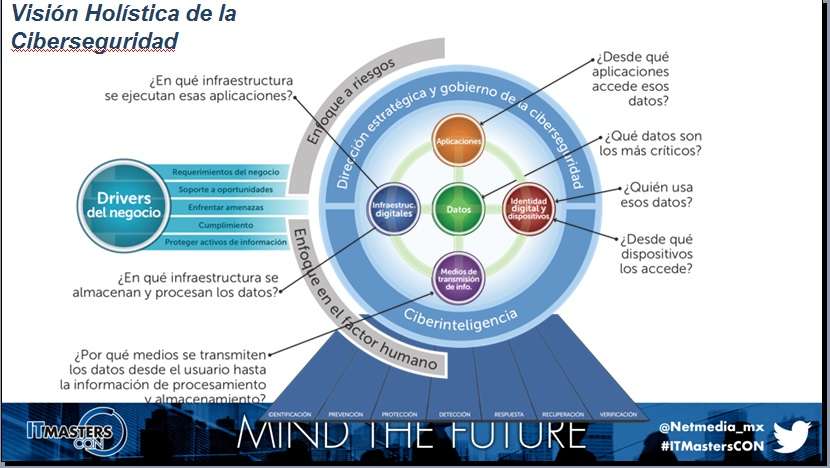

Castillo indicó que una visión holística de la ciberseguridad implica tener un enfoque en los riesgos pero también en el factor humano. En el primer aspecto, destaca la importancia de tener una dirección estratégica y gobierno de la ciberseguridad y en el segundo, llevar acciones de ciberinteligencia sobre las acciones de los usuarios. En ambas facetas deben permear los drivers del negocio: requerimientos del negocio, soporte a oportunidades, hacer frente a amenazas, cumplimiento y protección a los activos de información.

En síntesis, las siete recomendaciones de Ulises Castillo en materia de ciberseguridad son:

- Conocer al enemigo

- Ciberseguridad dirigida por los riesgos

- Diseñar e implementar una arquitectura de servicios de seguridad

- Enfocarse en las joyas de la corona, no en los guardias

- Tratar de equilibrar el ecosistema pensando en el negocio

- Definir quienes son responsables de la seguridad

- Tomar en cuenta la psicología de los usuarios y de los atacantes