El ransomware Hive, cuyas primeras apariciones datan de junio de 2021, ha atacado a más de 1,300 compañías a nivel mundial, según una alerta de ciberseguridad (CSA, por sus siglas en inglés) conjunta del FBI, la Agencia de Ciberseguridad Nacional (CISA) y el Departamento de Salud y Servicios Humanos estadunidenses.

Además, la organización que opera bajo el modelo RaaS; es decir, que recluta afiliados que se encargan de distribuir el código maliciosos a cambio de compartir un porcentaje de las ganancias, ha recaudado más de $100 millones de dólares por el pago de las víctimas para recuperar sus archivos y evitar la publicación de la información robada.

La alerta forma parte de la campaña de CISA #StopRansomware cuyo propósito es publicar avisos que detallan varias variantes de este tipo de ataques y actores maliciosos, con tácticas, técnicas y procedimientos observados reciente e históricamente así como indicadores de compromiso para ayudar a las organizaciones.

Con el CSA sobre Hive, las agencias estadunidenses suman ya cinco ransomware diferentes de los que han advertido en lo que va del año: MedusaLocker, Zeppelin, Vice Society y Daixin Team. Los últimos han sido reportados uno por mes.

Hive ha sido utilizado en ataques a compañías de diversos industrias y sectores de infraestructuras críticas, que incluye servicios administrados por el Gobierno, comunicaciones, manufactura, tecnologías de la información y en particular a entidades del sector de la salud pública.

Según la firma de ciberseguridad ESET, junto con el grupo de ransomware Conti participó en la ola de ataques a organismos gubernamentales de Costa Rica. También ha atacado organizaciones de Argentina y de Colombia a lo largo de 2022.

Así opera el ransomware Hive

Las agencias estadunidenses advirtieron que una vez que logra acceso a un equipo, ejecuta determinados procesos para evitar ser detectado y antes de comenzar con el cifrado de los archivos deshabilita Windows Defender y otras soluciones de seguridad instaladas desde el sistema de registro.

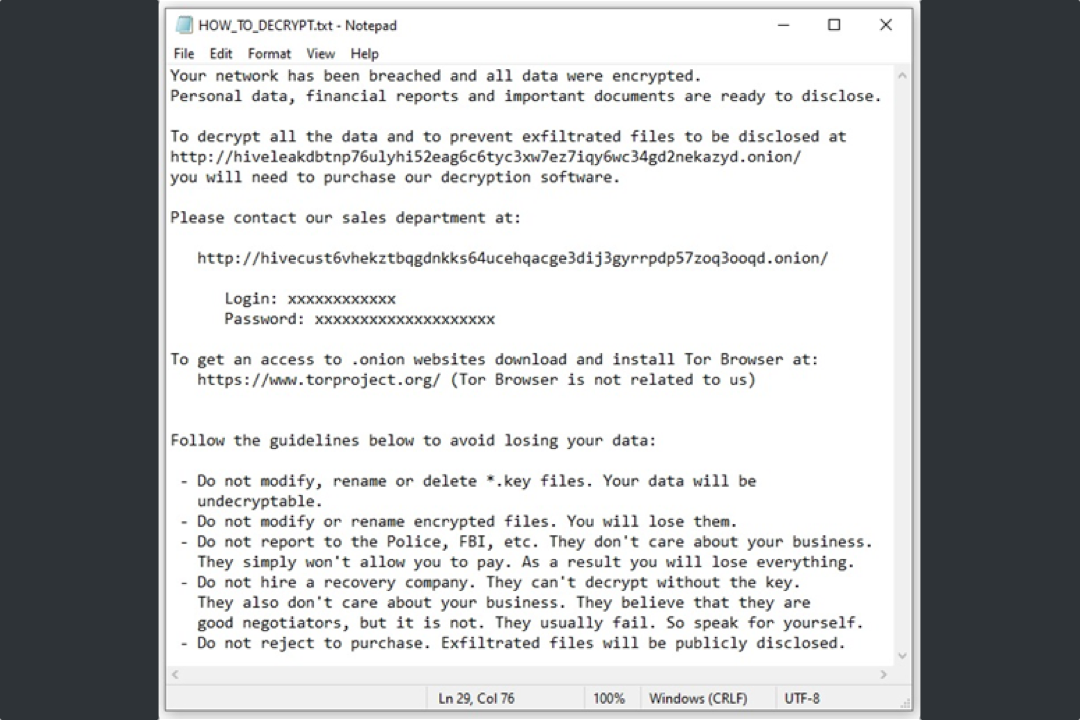

Ya cifrados los archivos, se crea una nota de rescate en el equipo, en la que advierten que para recuperar los archivos, la víctima deberá pagar para acceder a un descifrador. Para ello, el grupo proporciona como contacto una dirección de un sitio en la red onion.

Una vez que la víctima se contacta los cibercriminales indican el monto que deberán pagar para obtener el descifrador. Estos montos pueden ser desde varios cientos de miles de dólares hasta millones de dólares.

Hackers iraníes comprometen red de una agencia federal de EU

Usa varios métodos de intrusión

Según las agencias estadunidenses, el método de intrusión inicial varía según el afiliado y pueden ser mediante el uso de inicios de sesión de un solo factor, a través del Protocolo de escritorio remoto (RDP); redes privadas virtuales (VPN) y otros protocolos de conexión de red remota.

En algunos casos, evadieron la autenticación multifactor (MFA) y obtuvieron acceso a los servidores de FortiOS mediante la explotación de vulnerabilidades y exposiciones comunes (CVE) CVE-2020-12812.

Dicha vulnerabilidad permite que un cibercriminal inicie sesión sin solicitar el segundo factor de autenticación del usuario (FortiToken) cuando el actor cambia las mayúsculas y minúsculas del nombre de usuario.

La forma más común de lograr acceso a la red víctima es mediante ataques al servicio RDP y a servicios VPN. Además, mediante la explotación de la vulnerabilidad CVE-2020-12812 presente en FortiOS.

CISA y las demás agencias advirtieron que se ha observado que algunas organizaciones víctimas, que no han pagado el rescate y han restaurado sus sistemas por sus propios medios, después de un tiempo fueron infectadas nuevamente, ya sea por Hive o por otro ransomware.