La realidad actual ha planteado nuevos retos y una velocidad vertiginosa en ciberseguridad. Se observa un incremento radical en cuanto al uso de identidades privilegiadas en las organizaciones, esto con el fin de que los productos y servicios lleguen al mercado por diferentes y nuevas rutas. El contexto pandemia llegó a acelerar la situación como nunca antes. Agustín Robles, gerente general de Cyberark México, expuso en su charla de IT Masters CON Virtual cómo enfrentar el nuevo panorama de seguridad informática y blindarse para los cambios del futuro.

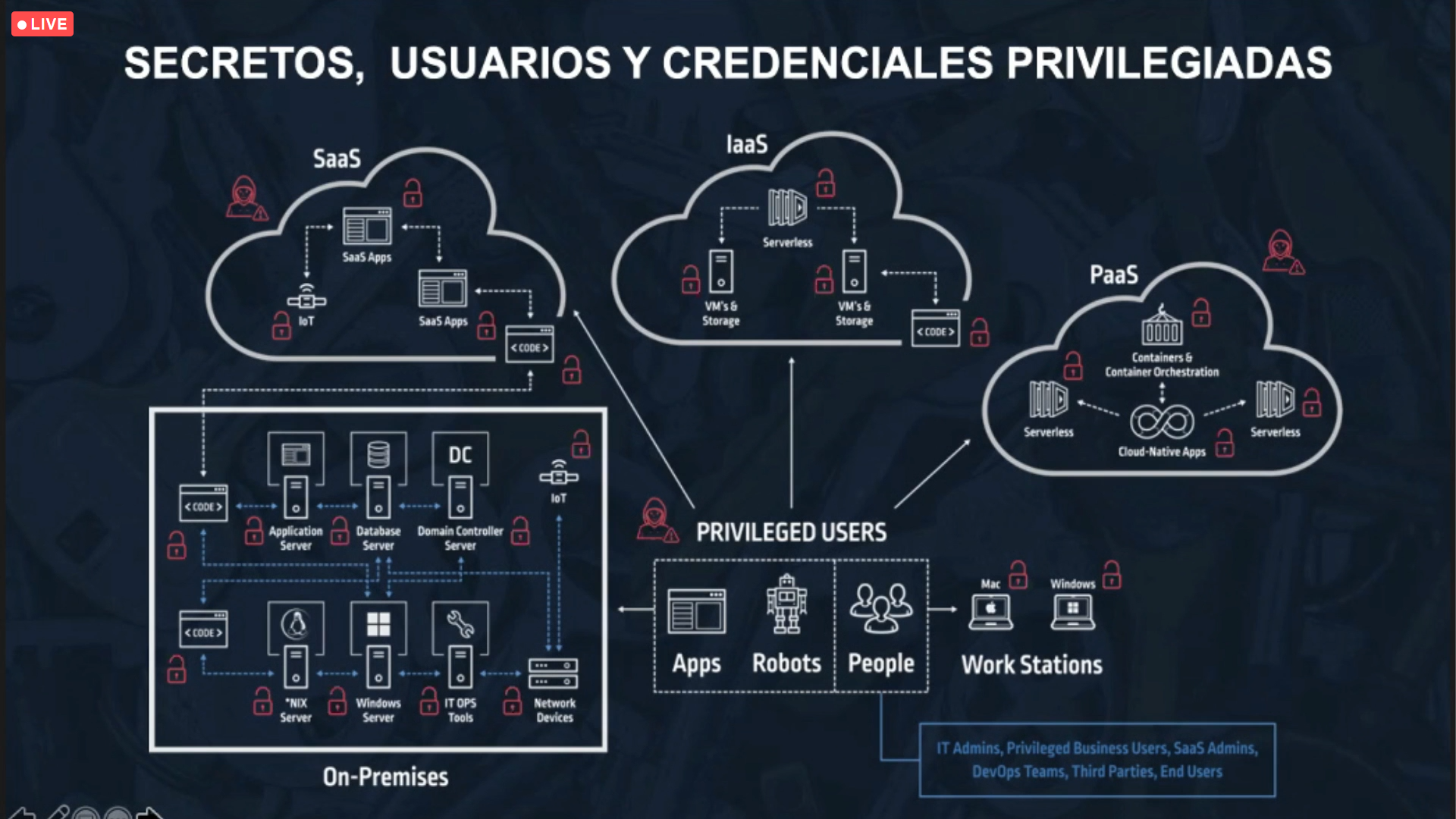

“La identidad es el nuevo perímetro. Los servicios están dispersándose radicalmente, y por lo mismo un perímetro específico tradicional ya no existe, es obsoleto. ¿Qué estamos viendo? Los atacantes están buscando las cuentas e identidades vulnerables para poder atacar. Es muy sencillo para ellos traspasar los factores típicos de seguridad, como firewalls y anti-malware”, explica Robles.

El ataque a Twitter fue un buen ejemplo: mediante engaños se llegó a un canal de chat de la organización y se obtuvieron credenciales de alta importancia. Las identidades ahí se convirtieron en lo más apetecible para el atacante.

La aproximación de CyberArk es primero observar dónde están las credenciales y cuál es su grado de riesgo. ¿Permiten moverse por la infraestructura?, ¿permiten atacar otros elementos críticos? Para llevar esto a la práctica, la compañía trabajó en un modelo llamado Blueprint, que permite entender cómo prever el robo de credenciales, con la certeza de que la credencial sencilla o básica va a ser robada, e impedir que el atacante pueda moverse de manera lateral. Se despliegan por supuesto estrategias específicas para evitar el ataque en todos los puntos.

Luego de identificar y valorizar las credenciales, se despliegan elementos para retar la identidad, de forma inteligente: evitar que solo al contar con una contraseña se tenga acceso completo. Es importante mencionar que esto aplica a todos los ambientes: privado, nube, multinube e híbrido.

Los tres principios que se aplican de forma común para gestionar de mejor forma las identidades son:

- Least Privilege

- Just in time

- Eficiencia operativa

Robles enfatizó que la gestión correcta de identidades es el primer paso que una organización debe considerar al momento de evaluar su estrategia de ciberseguridad. “Si vemos qué nivel de seguridad nos va a dar cada dólar invertido, lo primero que tiene que asegurarse son las identidades. Es una medida básica de higiene digital”, concluyó.

Prohibida su reproducción total o parcial.