IT Masters Mag escarbó entre el océano de información, contactó a expertos en ciberseguridad y entrevistó a tomadores de decisiones para dar mayor claridad sobre el panorama de la seguridad IT en México. Si la ciberseguridad no había sido tema de discusión entre las áreas de negocios, ahora la pandemia ha elevado su importancia y puesto de manifiesto la ampliación de los ataques y las vulnerabilidades.

Los nuevos focos de riesgo cibernético generados por la crisis Covid-19 incluyen el trabajo remoto y las compras en línea, dos tendencias que se aceleraron exponencialmente. Los directores IT y de Seguridad tuvieron que reaccionar tan rápido que dejaron muchas puertas abiertas, usuarios desprotegidos y sitios web mal preparados para el pico en la demanda. Ahora están percibiendo las señales de alarma y, en esta nueva etapa, deberán volver la atención a los detalles de protección de datos, control de identidad y acceso, establecimiento de nuevas políticas de seguridad y revisar su portafolio de aplicaciones con lupa.

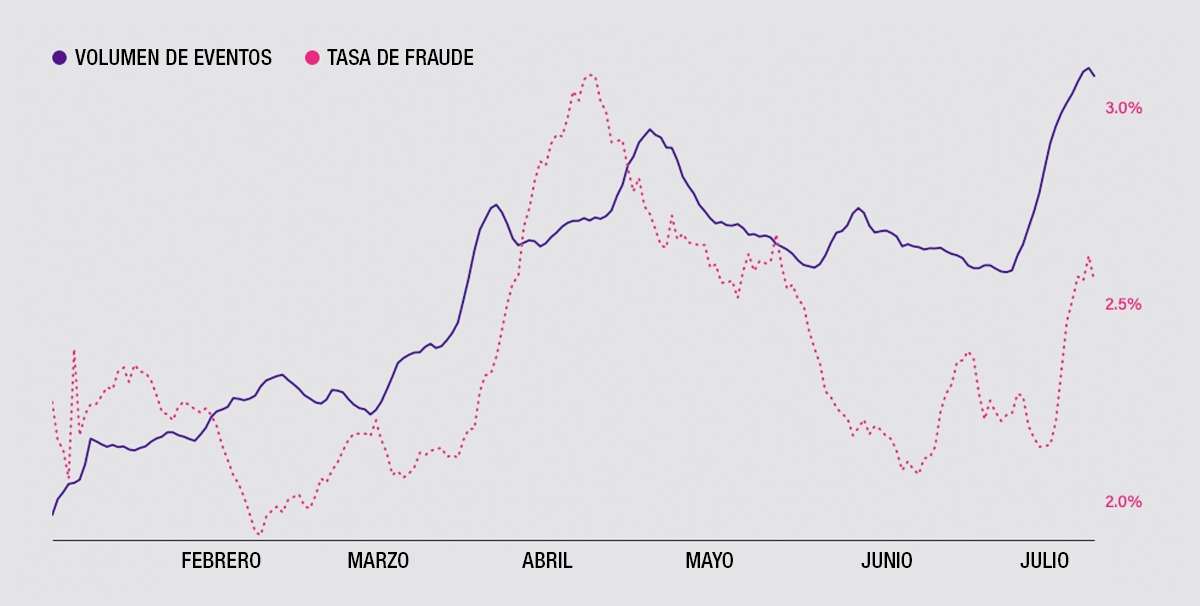

Durante la peor etapa de la pandemia, el comercio electrónico se convirtió en el único medio de acceso a múltiples productos. Personas que no se atrevían a hacer una compra en línea, en menos de dos semanas dejaron de desconfiar. De acuerdo con datos de ACI Worldwide Research, las ventas electrónicas del retail alcanzaron en algunas semanas crecimientos de 209% año contra año a nivel global. La iniciativa Covid-19 Commerce Insight, detalla que en México este crecimiento ha sido de 152% en las últimas semanas. Esta bonanza ha hecho crecer también el número y el tipo de fraudes realizados. Una herramienta diseñada por Sift que rastrea los eventos fraudulentos intentados y exitosos en el comercio electrónico semana a semana, reveló un aumento del 34% en ataques desde el comienzo de la pandemia. Los fraudes de No-Pago/No-Entrega, en los que se manipula al comprador para que realice la transacción sin la intención de enviarle los productos, (o viceversa, se falsea el pago para que los productos sean enviados) son el segundo tipo de ataque más popular de acuerdo con el Internet Crime Complaint Center, con más de 61,000 víctimas.

Por otra parte, antes de la pandemia el perímetro tradicional de seguridad ya agonizaba. Aún así, muchas organizaciones no se tomaban suficientemente en serio los desafíos que esto implica. La llegada del trabajo remoto encontró a muchas con los dedos en la puerta. El despliegue rápido de VPN y escritorios virtuales no fue suficiente y muchos empleados remotos se han visto bombardeados por nuevos y sofisticados ataques de spam, phishing, ransomware e ingeniería social.

Pero algunos han podido reaccionar a tiempo, de acuerdo con Mario Cinco, Sales Engineer para México y América Central de Forcepoint “Yo creo que existe agilidad total en las áreas técnicas. Tienen la capacidad de poder comunicarse con las áreas de negocio en el mismo lenguaje: el riesgo.” El ejecutivo resaltó la madurez de todas las industrias y el uso inteligente de herramientas de Seguridad-como-Servicio, cuya combinación permitió el refuerzo de las barreras a empresas de todo tamaño, con un mejor control de gastos y mayor agilidad.

En opinión de Cinco, el nuevo stack de seguridad tiene que medirse de forma constante para detectar si está resultando efectivo o si existen fallas en la implementación de los procesos. El tema cultural también, advierte, será una de las principales barreras, pero una vez que se aprecien los beneficios al negocio se limarán estas resistencias. “Es muy importante ahora contar con una análitica que nos diga en dónde se está generando valor, que podamos identificar los nuevos riesgos y ubicar de forma muy rápida dónde se están generando para prevenirlos. Con la seguridad como servicio, cualquier empresa tiene acceso a la analíca”, añadió.

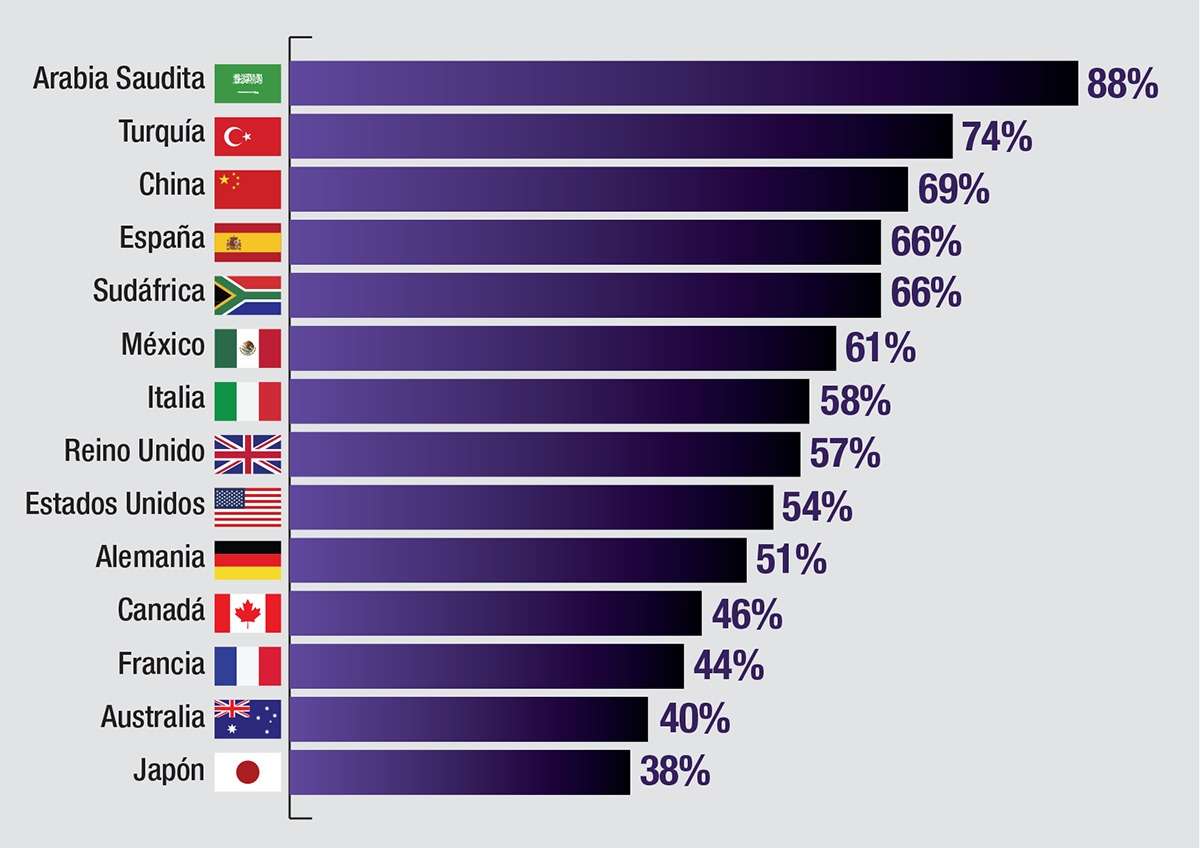

Alfredo Taborga, director de la unidad de Protección de la información para la región Andina, México y el Norte de América Latina de Dell Technologies de Dell, considera que la respuesta positiva por parte de las organizaciones en el país se debe a una gran capacidad de adaptación al cambio. “Las empresas mexicanas están a la altura de los mejores países del mundo en el ámbito tecnológico. Cuando lanzamos el estudio de madurez digital nos encontramos con una grata sorpresa: en México los ejecutivos de sistemas estaban 100% conscientes de la necesidad de transformarse digitalmente, conocían el valor de los datos, y tenían planes detallados. Los porcentajes están muy por encima de países más desarrollados”, comentó.

Dmitry Bestuzhev, director del Equipo Global de Investigación y Análisis de Kaspersky en América Latina, es un poco menos optimista. El gurú de ciberseguridad considera que las organizaciones no estaban preparadas y que muchas se resistían incluso a la idea del trabajo remoto. “Cuando comenzó la cuarentena muchas compañías se vieron obligadas a reaccionar: no tenían suficientes máquinas portátiles y las compraron por volumen. Solo querían habilitar el trabajo, muchas veces sin un cuidado de fondo. La región se vio sorprendida. Notamos un incremento en empresas que están buscando desesperadamente personal para su equipo de ciberseguridad. Las pérdidas económicas han crecido mucho más en comparación con el año pasado. Se han expuesto sistemas a la red sin estar previamente auditados. Están buscando la continuidad del negocio, pero podrían estar arriesgando justamente eso”, advirtió.

Algunas cifras que conviene tomar en cuenta:

- México es el noveno país más afectado por el crimen cibernético, con 605 casos reportados. En América Latina solo es superado por Brasil. ((https://www.fbi.gov/news/stories/2019-internet-crime-report-released-021120.))

- Más de $6,000 millones de dólares se perderán globalmente derivado de la actividad cibercriminal en 2021.((https://www.herjavecgroup.com/the-2019-official-annual-cybercrime-report/))

- 467,351 incidentes de ciberseguridad fueron reportados globalmente en 2019.((https://www.fbi.gov/news/stories/2019-internet-crime-report-released-021120.))

- 71% de los robos de información tuvieron como motivo obtener dinero; 25% fueron con fines de espionaje. (https://enterprise.verizon.com/resources/reports/dbir/2020/introduction/))

- El método elegido en el 52% de los casos de robo de información fue el hackeo directo, en el 33% de los casos se recurrió a phishing o ingeniería social y el 28% correspondió a malware.((https://enterprise.verizon.com/resources/reports/dbir/2020/introduction/))

- 43% de los ciberataques afectan a pequeños negocios. Los ataques entre un año y otro a estas organizaciones crecieron 424% ((https://www.fundera.com/resources/small-business-cyber-security-statistics))

- El tiempo promedio para identificar un robo de información es de 206 días. Desde que sucede hasta su contención puede pasar 314 días. ((https://www.ibm.com/security/data-breach))

- El fraude por pagos en línea costará al eCommerce por lo menos $25,000 millones de dólares al año para 2024. ((https://www.juniperresearch.com/press/press-releases/ecommerce-losses-to-online-payment-fraud-to-exceed))

- El 34% de las 11,000 vulnerabilidades cibernéticas no tiene un parche conocido. ((https://cve.mitre.org/))

- En el 63% de las compañías los datos estuvieron potencialmente comprometidos en los últimos 12 meses por culpa de una vulnerabilidad de hardware. En 28% de los casos, las empresas no están contentas con el manejo de seguridad de sus proveedores. ((https://www.delltechnologies.com/en-us/data-protection/gdpi/index.htm#))

- 65% de los grupos cibercriminales utilizan spear-phishing como su principal vector de infección.((https://www.phishingbox.com/news/phishing-news/internet-security-threat-report-irst-2019/))

- El 100% de las grandes compañías (Fortune 500) tendrá un CISO o posición equivalente para 2021.((https://www.vumetric.com/statistics/by-2021-100-percent-of-fortune-500-and-global-2000-enterprises-will-have-a-ciso-or-equivalent-position/))

Año con año es sabido que crecen las amenazas. The Internet Crime Complaint Center, una institución dirigida por el FBI, registró en 2019 un 30% de crecimiento con respecto al 2019. Sin embargo, el centro recopila solamente los casos denunciados de forma oficial, por lo que hay que imaginar un porcentaje de amenazas en las sombras que de todas formas abulta la estadística. Como menciona Adrián Acosta, Digital Crime Officer de INTERPOL, aquí yace una de las grandes dificultades que las instituciones tienen a la hora de medir el crimen informático. “Denunciar no es obligatorio. Si ocurre un delito en organismos del Estado, existe la obligación de denunciar. El sector privado, en cambio, no está obligado por la ley casi en ningún lado. Hacer público el ataque suele generar consecuencias negativas”, detalló Acosta.

De todas formas, la tendencia en los crímenes más registrados es clara. El podio de los ataques más costosos se compone de tres que incluyen técnicas de ingeniería social:

- Fraudes que comprometen a un correo electrónico corporativo (BEC, por sus siglas en inglés): Con un costo total de más de $1,700 millones y 23,775 incidentes registrados, los BEC normalmente atacan a empleados previamente identificados que posean acceso a sistemas o datos útiles para los criminales. Las víctimas reciben correos que intentan impersonar a figuras como el CEO o similares, con indicaciones de realizar transferencias de dinero, acceder a enlaces fraudulentos o enviar información confidencial. En los últimos meses, gracias a la amplia accesibilidad de herramientas Deep-fake, los atacantes incluso han llegado a usar mensajes de voz editados digitalmente para que parezcan provenir de una fuente confiable. No será extraño encontrar tampoco un crecimiento a futuro de tácticas similares, pero con videollamadas. Más allá de las tecnologías utilizadas, los cibercriminales poseen cada vez más información antes de realizar el ataque, por lo que diferenciar un mensaje real de uno falso se vuelve muy difícil.

- Fraude mediante romance/confianza: En un tenor similar, este tipo de fraudes intentan enamorar o ganarse la confianza de la víctima mediante contacto reiterado y por diversos medios para obtener acceso a sus cuentas/dispositivos, o para obtener datos privados, ya sean personales o corporativos. Si bien suelen afectar a personas mayores de edad en búsqueda de pareja, el control que pueden otorgar sobre la vida digital de las víctimas es motivo de preocupación también para las empresas. El fraude generó pérdidas registradas por $475 millones de dólares y casi 20,000 ataques.

- Spoofing: La falsificación paga. Los ataques de Spoofing también pretenden ser lo que no son, pero pueden incluir elementos digitales falsos más sofisticados, como sitios web, correos electrónicos corporativos o bots. Muchas veces el Spoofing es utilizado de forma muy dirigida con el fin de obtener información útil para realizar fraudes más valiosos y complejos. Esta técnica alcanzó a generar pérdidas económicas por más de $300 millones de dólares y registró 25,700 incidentes.

Estas amenazas son las que reportaron mayores impactos económicos, pero no fueron las más explotadas; el trono ahí se lo lleva el Phishing/Vishing/Smishing/Pharming, con 114,702 víctimas, más del doble que su competidor más cercano, los fraudes de No-Pago/No-Entrega, que afectan principalmente al eCommerce y sus clientes.

Índice de temas

El ransomware, enemigo en las sombras

Cuando son víctimas de un ataque informático, la mayoría de las empresas hace lo posible para mantenerlo en secreto, y aún cuando llegue a la luz pública, se omiten los estragos económicos. Esta es quizás la razón de que el ransomware en sus distintas modalidades no aparezca mencionado en los primeros lugares de los rankings que rastrean actividades digitales fraudulentas, aún cuando los expertos coinciden en que es una de las estrellas de la pandemia.

No solo el secuestro de sistemas e información corporativa está en boga, sino que sus tácticas se han vuelto mucho más peligrosas. Bestuzhev, de Kaspersky América Latina, explicó que el ransomware ha evolucionado desde solo bloquear sistemas de alta relevancia corporativa a extraer información confidencial y amenazar a las empresas con hacerla pública o compartirla con la competencia. “Los criminales han aprovechado el trabajo remoto para acceder a datos confidenciales. Hay muchas compañías en México que descubrieron su información cifrada y fueron víctimas de chantaje. La novedad es que antes bastaba con tener un respaldo de la información para sobreponerse a la amenaza. Ahora los criminales ni siquiera se preocupan de cifrar los archivos. Te dicen: tengo dos terabytes de tu información corporativa. Te doy 10 días para que me pagues o los pongo a la venta”, detalló Bestuzhev.

Las cantidades que los criminales exigen también se han disparado. En el último trimestre de 2019, el dinero solicitado creció desde $41,198 a $84,116 promedio, un 104% más, de acuerdo con un reporte de la firma de seguridad Coveware. Para más contexto, en 2016 este promedio alcanzaba a $294 dólares. Uno de los mayores problemas en esta alza es que las víctimas más usuales son pequeñas y medianas empresas, en ellas se concentra el 71% de los ataques de acuerdo con The Beazley Group.

El crecimiento en el volumen de ataques también responde a las facilidades que tienen los cibercriminales para obtener herramientas maliciosas. De acuerdo con Taborga, se ha detectado un uso creciente de tecnologías Ransomware-as-a-Service, que dejan las barreras de entrada al cibercrimen muy bajas: solo a unos cuantos dólares de distancia.

Pagar no siempre es la solución

Una encuesta de Proofpoint a más de 600 profesionales de seguridad reveló que más de la mitad de las organizaciones infectadas con ransomware en 2019 eligieron pagar el precio solicitado. 69% obtuvo de regreso su información y sistemas, a 9% les hicieron más exigencias, y 2% terminó pagando más de lo solicitado inicialmente. El resto no recuperó los datos comprometidos. Es por esto que algunos expertos en seguridad recomiendan nunca pagar este tipo de extorsiones.

Uso de AI y machine learning en las nuevas amenazas

El éxito de las formas “tradicionales” de vulnerar la seguridad de las empresas no implica que los hackers no estén trabajando esforzadamente en diseñar nuevas formas de ataque o sofisticar aún más las existentes. Algunas de las nuevas formas de ataque que ganarán popularidad este año, de acuerdo con informes de la IEEE Computer Society, Forcepoint, Norton, y Kaseya, son las siguientes:

- Deepfake: Los deepfakes combinan el deep learning y la inteligencia artificial con la intención de falsear la identidad de una persona. Con esta tecnología los atacantes podrían incluso simular ser el CEO u otro líder de importancia en la empresa ya no solo a nivel de comunicación escrita, sino hasta con voz y video. Ya no se puede confiar ni en los propios ojos.

- Ciberataques+Inteligencia Artificial: La analítica avanzada y la inteligencia artificial han generado disrupción en todas las industrias y el cibercrimen no es la excepción. El malware controlado por inteligencia artificial puede creer spam más convincente, evadir las detecciones de seguridad y hacer un mejor trabajo adaptándose a cada objetivo. Una de las técnicas más peligrosas es el AI Fuzzing, en el que una inteligencia artificial intenta encontrar vulnerabilidades en un sistema bombardeándolo con información hasta forzar su entrada.

- Envenenamiento de machine learning: Si un hacker ataca a un modelo de machine learning e inyecta instrucciones maliciosas en él, la puerta ya está abierta para todo tipo de ataques. Uno de los mayores riesgos radica en que estos modelos suelen aprender utilizando datos crowd-sourced o tomados desde fuentes públicas. Basta con dejar un código señuelo aparentemente inofensivo para luego ingresar con backdoors o troyanos y realizar un daño mayor.

- Hackeo de contratos inteligentes y firma digital: Una de las tecnologías que posibilitó la continuidad del negocio en la pandemia es la que permite realizar contratos de forma completamente remota y legal, no es extraño que los criminales estén apuntando a estas herramientas para acceder a información corporativa de alto valor. Se suma a esto el creciente uso de contratos inteligentes, que cuentan con un código autoejecutable para concretarse cuando ciertas condiciones se cumplen. La juventud de estas tecnologías implican que aún se están encontrando bugs y errores que los hackers no dudarán en aprovechar.

Covid-19 y los planes de ciberseguridad en FEMSA

“En el 2019 comenzamos a adoptar un nuevo framework de ciberestrategia que nos llevó a crear la figura del CISO en las principales unidades de negocio así como implementar un modelo operativo de seguridad de información (MOSI). Anteriormente mi posición era el director de Tecnología de FEMSA (CIO) y ahora me desempeño Director de Seguridad de la Información (CISO)”, relató Gabriel Zambrano. “Iniciamos una serie de procesos cuyo fin era incrementar la madurez de la ciberseguridad en la empresa. Uno de los principios era mantenerla separada de la tecnología: ciberseguridad e IT no reportan ahora a la misma cabeza, están más asociadas al negocio que antes.”

Esos, por lo menos, eran los planes al iniciar el año. La pandemia trajo consigo el trabajo remoto y hubo que reforzar infraestructura, cultura y seguridad. Algunas unidades tenían cinco años de experiencia con el home office, pero no esperaban tener que migrar al grupo completo a esa modalidad.

Fue necesario hacer un plan de continuidad, evaluar los riesgos, los posibles impactos y las acciones necesarias para enfrentar los escenarios posibles; pero según relató Zambrano, una de las acciones clave para la empresa regiomontana fue gatillar un cambio cultural. Conscientes de que las personas son el perímetro, iniciaron campañas de concientización en todos los niveles, e incluso habilitaron un examen para certificarse en ciberseguridad.

“La situación a la que nos estábamos moviendo era más hostil, teníamos que cuidar cómo proteger a la empresa y a las personas. Habilitamos más tecnología, más seguridad, más campañas. Lo traíamos en el roadmap, pero en este contexto aceleramos muchas cosas. Dentro del modelo habilitamos procesos, gente y tecnología; algunas herramientas de seguridad como Behavioral Analysis y Security Information and Event Management (SIEM), EDR (Endpoint Detection and Respond) para tener mejor visibilidad y monitoreo. Esa es la clave para que puedas reaccionar de manera oportuna a los incidentes y resolverlos”.

Zambrano, quien cumple 30 años en empresas FEMSA en 2020, con los últimos 15 muy cercano a la ciberseguridad, es optimista respecto al futuro que estos cambios tecnológicos y culturales habilitarán. La transformación no se va a detener y la tecnología seguirá avanzando. Para el directivo es un aprendizaje de que las cosas que se hacían en años, ahora se pueden hacer en meses y el reto es integrar la ciberseguridad desde el diseño. Otro tema muy importante para tener un mejor enfoque es que la seguridad de la información debe estar basada en el riesgo del proceso de negocio y no solo en tendencias tecnológicas.

Mauricio Aguirre, subdirector de Ingeniería de Riesgos, Zurich México: “Donde antes había una oficina con 200 personas ahora hay ´200 oficinas’. Eso amplía las vulnerabilidades”

¿Qué escenarios de ciberseguridad y ciber amenazas se esperaban para el 2020?

De acuerdo con el estudio Global de riesgos de Zurich, para 2020 anticipamos la predominancia de ciberataques, fallas en la infraestructura de tecnologías de información, fraude y robo de la información.

Estos escenarios no han cambiado a raíz de la pandemia, sino que se ha incrementado su frecuencia y el enfoque que tienen en las personas, pues en casa son más vulnerables al no contar con los mismos controles que en las oficinas.

¿Cuáles son las principales ciberamenazas que Zurich y su sector están enfrentando actualmente?

Donde antes se tenía una sola oficina para 200 empleados, hoy cada empleado está en una “oficina” diferente. Se incrementa la vulnerabilidad y la facilidad que tienen los ciberdelincuentes para obtener información personal o confidencial.

En ese sentido, en el mercado asegurador podemos esperar una mayor cantidad de reclamaciones de clientes por intentos de hackeo y fugas de información.

¿Qué herramientas considera Zurich en su estrategia de ciberseguridad?

Hoy más que nunca resulta fundamental el entrenamiento de los colaboradores de una empresa. Si bien se pueden implementar algunos controles y protecciones, tales como antivirus y VPN en los equipos de cómputo, no serán suficientes si el colaborador no saber cómo identificar un intento de hackeo, y si no protege su red doméstica al menos con una contraseña diferente de la de fábrica.

Zurich cuenta también con una metodología de identificación y tratamiento de riesgos cibernéticos, disponible en nuestra aplicación Zurich Risk Advisor.

Con esta evaluación y junto a programas fuertes de capacitación buscamos entregar información fácil de entender y de implementar, para que cada colaborador desde su casa tenga una mejor comprensión de los riesgos a los que se enfrenta y cómo los puede mitigar.

Aún así y a pesar de los controles, siempre vamos a recomendar adquirir un seguro de Data Protect como un paracaídas en caso de ser víctima de los cibercriminales, de tal forma que no se vean comprometidas las finanzas de la compañía.

¿Cuál es el futuro a mediano plazo de la ciberseguridad en el país?

Por un lado, vemos un escenario retador para miles de empresas que no estaban listas para operar de forma remota, que no cuentan con las herramientas ni la tecnología de protección y que se han visto obligadas a experimentar el teletrabajo, sin el entendimiento de los riesgos a los que están expuestos. Una vez libremos la batalla contra el Covid-19 y regresemos a la “normalidad”, esperaría ver más empresas conscientes de sus riesgos cibernéticos y a las personas con una mayor sensibilidad al respecto.

No hay retorno

¿Qué acciones deberán tomar las empresas para reforzar su seguridad en la nueva normalidad? Bestuzhev recomienda que, antes de poder proteger algo, es fundamental hacer un modelo de amenazas, entender los riesgos y los impactos a los que se exponen, cuáles son los factores que inciden en una vulneración. “Cada empresa va a requerir un modelo diferente. Para una una fuga de información puede ser inofensiva, mientras que para otra puede ser el final de las operaciones: contra quién tengo que protegerme, cuáles son los riesgos de que me ataquen, y cuál será el impacto. Una vez que sopesen eso pueden invertir bien el dinero en ciberseguridad.”

Acosta, de Interpol, refuerza la idea de que el eslabón más débil es el ser humano, y por lo mismo las campañas de concientización y prevención son clave. “Desde el rango más alto hasta el más bajo, todos deben estar instruidos en ciberseguridad”, recomendó.

Para Cinco, de Forcepoint, es necesario que la comunicación entre IT, Ciberseguridad y el negocio sea continua y transparente. “De esa forma puede integrarse más valor, herramientas y protocolos más efectivos. La segunda acción es validar y reforzar la arquitectura, tanto lo que quedó bajo un enfoque tradicional como el nuevo perímetro deben estar enfocados al riesgo y a poder identificar nuevas amenazas. La gestión del riesgo es el nombre del juego.”

Muy difícilmente las cosas volverán al estado que se encontraban en 2019. Las operaciones de IT se volvieron más estratégicas que nunca en el nuevo entorno del teletrabajo, las compras en línea, una logística acelerada y cadenas de suministro ampliadas, creando nuevas ventanas y puertas para los atacantes. El trabajo remoto o los modelos híbridos serán la norma, la nube será transversal y eso creará una dependencia mayor de proveedores y del ecosistema IT en general. Las opiniones coinciden en que la nueva realidad deberá ser más resiliente, se deberá buscar mayor colaboración entre áreas de negocio, IT y proveedores, y exigirá una mayor cultura digital de parte de los usuarios finales. Los desafíos serán más sofisticados y la complejidad mayor. Usted deberá dominar este nuevo escenario, porque si algo es seguro es el no retorno.

*Actualizado el 14 de agosto para incluir el video de IT Masters News

Prohibida su reproducción total o parcial.