La mayor pesadilla de seguridad para los CIO y CISO no es el ataque de phishing, el malware o el ransomware, sino las personas. La pandemia evidenció como nunca el rol que juega el personal en la lucha contra amenazas, vulnerabilidades, fugas de información y el cibercrimen en general. La nueva normalidad no supondrá un restablecimiento de los antiguos perímetros de seguridad. Conozca cómo se están defendiendo los líderes IT en un entorno de trabajo híbrido, en el que las superficies de ataque se han ampliado y el nuevo perímetro son las personas.

En la más reciente mesa redonda convocada por IT Masters Mag, los 13 directores de Sistemas y Seguridad participantes coincidieron en que la velocidad a la que se desplegaron accesos remotos y ambientes de aplicaciones provocaron una relajación de las medidas de seguridad. Para los cibercriminales, los últimos cuatro meses han significado una mina de vulnerabilidades a explotar.

El eslabón más débil de la cadena, está claro, es el ser humano. Sin embargo, las personas no deben considerarse una falla, sino un factor a tomar en cuenta en las estrategias. Millones de empleados se conectan hoy a sus corporativos desde cualquier lugar y dispositivo. Deben utilizar los recursos y protocolos de sus organizaciones; acceder a bases de datos y aplicaciones; contar con permisos específicos y aprovechar la nube. El problema es monitorear el comportamiento de cientos (sino es que de miles) de personas fuera del perímetro tradicional.

De acuerdo con un reciente reporte del Internet Crime Complaint Center, las tres amenazas informáticas que más impacto económico han causado durante el año tienen como origen la ingeniería social. En 2019, la Online Trust Alliance estimó que 95% de todas las infracciones de ciberseguridad podrían haberse evitado fácilmente, mediante enfoques simples y de sentido común.

Con el patrocinio de Forcepoint, la mesa redonda contó con la participación de los responsables IT y Seguridad de destacadas empresas del país, a saber: Cerrey, CIBanco, Consubanco, Hoteles City Express, ICA Fluor, Grupo Financiero Inbursa, Intercam, Monex, Instituto Tecnológico y de Estudios Superiores de Monterrey, Monex Grupo Financiero, Universidad Nacional Autónoma de México, Viakable y Vitro.

Índice de temas

Urgente: armar a los usuarios

Los participantes calificaron de “avalancha” a las amenazas recientes de ransomware y phishing, con un aumento de más del doble en incidentes y mayor sofisticación. No pasa un día en que se registren al menos una docena de intentos de agresión a los sistemas.

Claudia Galindo, directora de IT del TEC de Monterrey, Luis De La Vega, CIO de Monex, y Fabian Romo, director de Sistemas y Servicios Institucionales de la Dirección General de Cómputo y de Tecnologías de Información y Comunicación de la UNAM, coincidieron en que el correo electrónico ha sido el principal vector de vulnerabilidades. Galindo relató que tras uno de los bombardeos diarios de ataques de phishing se comprometieron más de 3,000 cuentas de estudiantes y funcionarios, cuentas que luego se utilizaron para enviar spam de forma masiva. “Porcentualmente no es un impacto muy fuerte para la organización, pero sí implica una actividad de remediación prácticamente artesanal. Además del impacto que produjo en la imagen institucional.”

En el caso de Monex, por ser una institución financiera altamente regulada, están obligados a realizar ciertas transacciones por correo electrónico. La respuesta frente a los miles de ataques recibidos por esta vía fue crear “listas blancas” de remitentes confiables y bloquear al resto.

Los hackers también están conscientes del contexto donde les resultará más fácil encontrar una grieta de seguridad. “La cantidad de ataques a la red ha aumentado 300% en los últimos meses. Normalmente esas cantidades las registramos solo cuando vienen procesos como los de inscripción o consulta de resultados, pero ahora ha sido continuo”, añadió Romo, de la UNAM.

Otro de los desafíos de seguridad a los que se han enfrentado los departamentos de Sistemas ha sido la habilitación eficiente de las VPN. En el caso de Consubanco, su director de Sistemas, Javier Gámez García comentó que tuvieron que restringir el acceso a las VPN por horarios, con la consecuente protesta de muchos empleados. “Comprendemos que las personas muchas veces trabajan fuera de su horario, pero no deberían tener acceso. El propósito fue reducir los vectores de ataque. Requirió una estrecha coordinación con otras áreas, hacerlos conscientes del tema de la ciberseguridad y cómo puede afectarnos. La seguridad es inversamente proporcional a la comodidad: si quieres estar muy seguro, va a ser incómodo”, dijo Gámez.

Esto llevó a otro punto de acuerdo entre los IT Masters: la educación de los equipos y el diálogo con las diferentes áreas es, por mucho, fundamental. No se trata de herramientas y de protocolos: las personas son el nuevo perímetro y educarlos de forma constante y efectiva es una práctica continua que no puede eludirse. Los métodos son diversos: difusión de información, webinars, certificaciones, pruebas. No hay acción de sobra cuando se trata de educar a los equipos de trabajo en la cultura de la ciberseguridad. Enrique Susarrey, gerente IT de ICA Fluor, dijo que incluso realizaban ataques falsos de phishing a sus empleados, para probar la seguridad.

La mayoría de los invitados ya anticipaban que el home office no tendría vuelta atrás. El retorno a la normalidad será mayormente en modelos híbridos, con la mitad del tiempo en la oficina y el resto en donde el trabajador desee. Incluso, algunas empresas reducirán sus jornadas a cuatro días.

La respuesta a este nuevo entorno fue bien resumida por Juan Castro, CISO de Viakable: “Es nuestra responsabilidad cambiar el paradigma de que el usuario es el eslabón más débil. Debemos armarlo y transformarlo en nuestra primera línea de defensa”.

La seguridad como servicio es transversal

Frente al incremento tan acelerado en el volumen de ataques a una gran cantidad de usuarios remotos, la nube suena como la forma más obvia de responder para asegurar información y datos. Los ejecutivos participantes se apoyan casi sin excepciones de Security-as-a-Service (SECaaS), aunque en algunos casos solo en procesos muy puntuales.

Monitoreo de redes y usuarios, contenedores para el respaldo y encriptación de la información fueron algunos de los servicios en la nube más utilizados por los IT Masters. En el caso de CIBanco y Vitro, 80% de la ciberseguridad se encuentra bajo la administración de terceros, y su evaluación de este modelo es bastante positivo, en especial por la rápida escalación que fue posible durante la pandemia.

En el caso de la UNAM, se generó una suerte de “caja de ciberseguridad virtual” en la nube, que contiene las diversas reglas operativas de protección, para que cada uno de los campus pueda replicarlas con facilidad. Los planes para 2020 eran aumentar el uso de este tipo de servicios, pero el COVID-19 se interpuso.

¿Es problemático dejar la seguridad en manos de terceros? El acuerdo general es que puede ser incluso beneficioso: es un trabajo compartido que obliga a tener un control mucho más profundo de quién tiene los accesos al servicio y de qué forma están operando.

Otro de los potenciales riesgos de seguridad ligados a las personas es el shadow IT: la instalación de aplicaciones y herramientas sin la venia del departamento de informática. La proliferación de su persistencia varía mucho de industria en industria. Las organizaciones educativas, por ejemplo, indicaron que para ellos es prácticamente imposible restringir aplicaciones y accesos a los académicos, debido al contacto que siempre tienen con fuentes en otros países, o al uso de herramientas específicas para realizar investigación. En esos casos, la firma de acuerdos de uso responsable y políticas de uso de software ha funcionado bien.

Las organizaciones que sí tienen una libertad mayor para restringir accesos lo hacen filtrando mediante proxy, o prohibiendo por completo la instalación de software que no esté previamente aprobado. El monitoreo de todo el tráfico que pasa por las máquinas corporativas también es una mecánica bastante utilizada. Puede parecer una medida drástica, pero reducir los vectores de riesgo es en algunos casos de vida o muerte, y los riesgos durante la pandemia son muchos.

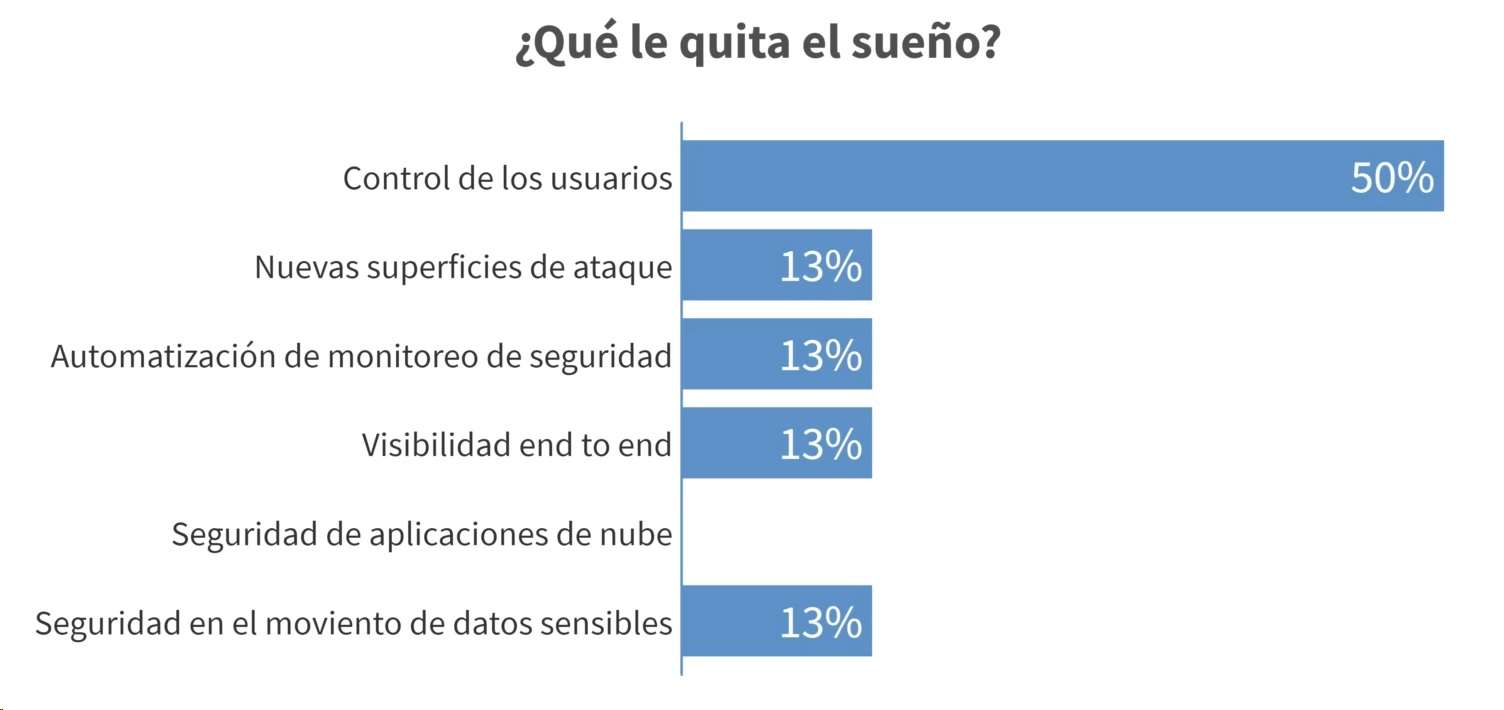

Para finalizar la sesión, los asistentes respondieron una encuesta para ver qué factor de ciberseguridad consideraban más preocupante y urgente. La mitad coincidió en que el control de usuarios era lo más relevante. Una amenaza estrella de otras épocas como fue la seguridad de la nube, ni siquiera mereció una mención. Los IT Masters saben que asegurar a las personas es hoy especialmente relevante, no solo porque han experimentado las dificultades de controlar a una fuerza laboral dispersa, sino porque saben que ellos mismos están en la mira. A propósito, conviene citar a Mathew Moynahan, CEO de Forcepoint: “Una fuerza laboral cada vez más remota tendrá impactos en todo el panorama de la seguridad. Requiere que los empleados sean más diligentes en la forma en que comparten datos valiosos de la compañía y requerirá nuevas políticas de seguridad sobre cómo proteger esos datos. Requiere protección ampliada de correo electrónico y seguridad web para cubrir a los empleados donde sea que inicien sesión. Y requiere una vista ampliada del uso de aplicaciones en la nube y el movimiento de datos dentro y fuera de la red. Si la seguridad cibernética no era una de las principales prioridades de su CEO, debería serlo ahora.”