En un contexto donde los ciberataques crecen en volumen y sofisticación, las pruebas de penetración (pentesting o pentest) se consolidan como una herramienta clave para las empresas mexicanas: permiten detectar vulnerabilidades antes de que sean explotadas, fortalecer la infraestructura tecnológica y mantener la confianza de los clientes.

Este artículo explora a fondo qué es el pentesting, sus beneficios, herramientas, fases y su relevancia en el contexto actual, con un enfoque particular en México.

Índice de temas

¿Qué es el pentest y para qué sirve?

El pentesting, o prueba de penetración, es un ejercicio controlado que simula ciberataques reales para identificar y corregir vulnerabilidades en sistemas, redes o aplicaciones.

Realizado por hackers éticos o pentesters, este proceso busca replicar los métodos de atacantes malintencionados para evaluar la resistencia de una organización ante posibles intrusiones.

A diferencia de un análisis de vulnerabilidades, el pentesting adopta un enfoque más activo y estratégico, utilizando técnicas avanzadas y herramientas como Kali Linux y Metasploit.

Beneficios del pentesting

Es común que organizaciones de diversos sectores en México recurran a estas evaluaciones para fortalecer su seguridad cibernética.

Por ejemplo, instituciones financieras, empresas de telecomunicaciones y entidades gubernamentales suelen realizar pentesting para identificar y corregir vulnerabilidades en sus sistemas, protegiendo así información sensible y garantizando la continuidad operativa.

Además, el cumplimiento de normativas como el estándar PCI-DSS, que exige pruebas de penetración periódicas, impulsa a las empresas a adoptar estas prácticas para asegurar la integridad de los datos de pago y mantener la confianza de sus clientes.

Entre las ventajas principales que obtienen las empresas son:

Identificación de vulnerabilidades críticas: una defensa proactiva

Las pruebas de penetración representan un enfoque preventivo para la ciberseguridad. Al analizar sistemas, redes y aplicaciones, estas pruebas identifican fallos de seguridad críticos que podrían ser explotados por atacantes.

Por ejemplo, un pentesting puede revelar configuraciones erróneas en servidores, accesos no autorizados o aplicaciones vulnerables. Esto permite a las empresas mexicanas corregir estas debilidades antes de que los ciberdelincuentes puedan aprovecharlas, ahorrando costos significativos en mitigación de daños y fortaleciendo la confianza de los usuarios.

Cumplimiento normativo como ventaja competitiva

El pentesting también es esencial para cumplir con estándares internacionales y normativas locales de protección de datos. En México, la Ley Federal de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP) obliga a las organizaciones a garantizar la seguridad de la información confidencial.

Además, estándares globales como ISO/IEC 27001 requieren la implementación de evaluaciones periódicas de seguridad. Empresas que realizan pruebas de penetración no solo aseguran su cumplimiento normativo, sino que también fortalecen su reputación como actores responsables en un entorno digital cada vez más exigente.

La mejora continua como clave de la resiliencia

El pentesting no se limita a solucionar problemas inmediatos; también es un componente estratégico para la mejora continua de la infraestructura tecnológica.

Las empresas que integran estas evaluaciones como parte de su política de seguridad crean entornos más resistentes frente a futuros ataques. Con cada prueba, los sistemas evolucionan, adoptando nuevas medidas de protección frente a amenazas emergentes. Este enfoque proactivo permite a las organizaciones mantenerse un paso adelante en un panorama donde las amenazas son cada vez más sofisticadas.

Protección de datos sensibles: un imperativo empresarial

La protección de datos confidenciales, tanto de clientes como de la propia empresa, es una prioridad para cualquier organización. Las pruebas de penetración reducen el riesgo de pérdida o robo de información sensible al detectar puntos vulnerables en tiempo real.

Sectores como el financiero, el de salud y el de comercio electrónico en México han adoptado estas prácticas para evitar filtraciones que puedan comprometer su operación y la confianza de sus usuarios.

En un entorno donde los datos son el activo más valioso, invertir en pentesting es una decisión que protege no solo la infraestructura tecnológica, sino también el prestigio empresarial.

¿Cuáles son los tipos de pentesting (white/black/gray box)?

- Pentest White Box (de Caja Blanca): El hacker ético tiene acceso total a la información de la empresa, como contraseñas, IPs y configuraciones. Este método evalúa de manera exhaustiva la seguridad interna.

- Pentest Black Box (de Caja Negra): Reproduce un ataque externo donde el atacante no tiene acceso previo a la información. Es ideal para evaluar la resistencia frente a amenazas desconocidas.

- Pentest de Caja Gris: Combina los enfoques anteriores, proporcionando acceso parcial a la información. Es uno de los métodos más equilibrados y populares en empresas.

- Pruebas en redes y aplicaciones web: Evalúan vulnerabilidades en redes internas, externas y en aplicaciones críticas para la operación de la empresa.

- Ingeniería social: Simula ataques basados en manipulación humana, como el phishing, para evaluar la preparación del personal ante amenazas de este tipo.

Así es como el pentesting permite a las empresas y organizaciones en México abordar posibles fallos de seguridad mediante una metodología estructurada que simula ciberataques reales.

Estas técnicas, combinadas con herramientas avanzadas y experiencia profesional, permiten descubrir las vulnerabilidades presentes en aplicaciones, redes y sistemas, ofreciendo a las organizaciones una hoja de ruta para fortalecer su infraestructura digital.

¿Qué herramientas de pentesting son referencia hoy?

El éxito del pentesting depende en gran medida del uso de herramientas adecuadas. Algunas de las más destacadas son:

- Kali Linux: Una suite con más de 300 herramientas para pruebas de seguridad.

- Metasploit: Ideal para identificar la gravedad de las vulnerabilidades.

- OWASP ZAP: Popular para analizar aplicaciones web.

- Nessus y Qualys: Escáneres de vulnerabilidades ampliamente utilizados en el sector empresarial.

- Burp Suite: Especializada en pruebas para aplicaciones web.

Según la Guía de Testeo de Seguridad Web (WSTG) de la OWASP Foundation, una evaluación de aplicaciones efectiva debe abarcar autenticación, control de acceso, validación de entradas, gestión de sesiones y pruebas de lógica de negocio, siguiendo metodologías que cubran los diversos riesgos.

Incorporar estos estándares permite garantizar que el proveedor no se limite a escaneos automáticos, sino que aplique pruebas manuales que detecten fallas complejas y específicas del negocio.

¿Cuáles son las fases del pentesting y qué entrega el informe?

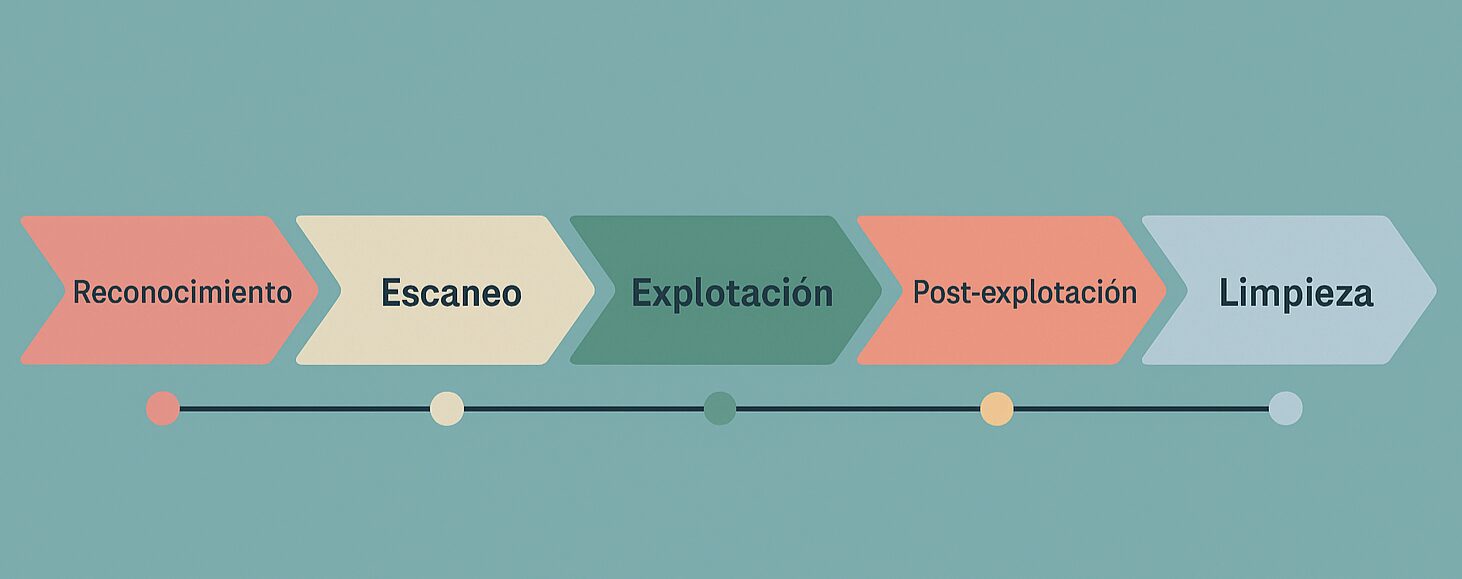

- Reconocimiento: Recopilación de información sobre el objetivo, como direcciones IP y dominios.

- Escaneo: Identificación de puntos vulnerables mediante herramientas avanzadas.

- Explotación: Pruebas para acceder al sistema a través de las vulnerabilidades detectadas.

- Mantenimiento del acceso: Evaluación de cómo un atacante podría mantener el control del sistema.

- Eliminación de huellas: Simulación de cómo un intruso eliminaría rastros de su actividad.

- Informe final: Documentación detallada de los hallazgos y recomendaciones.

De acuerdo con el Instituto Nacional de Normas y Tecnología (NIST, por sus siglas en inglés), las pruebas de penetración deben estructurarse en fases formales: planificación, descubrimiento, ataque y reporte.

Su guía SP 800-115 “Guía técnica para pruebas y evaluación de seguridad de la información” establece que las organizaciones deben definir reglas de interacción claras (rules of engagement) para proteger los entornos de prueba y asegurar la trazabilidad de los hallazgos .

Además, el NIST Cybersecurity Framework (CSF 2.0) recomienda integrar las pruebas técnicas dentro de la gobernanza del riesgo y los procesos de mejora continua. Según este marco, los resultados del pentest deben vincularse con las funciones Detect y Respond para fortalecer la resiliencia operativa .

¿Cómo convertirse en pentester?

Un pentester debe combinar habilidades técnicas con conocimientos avanzados en ciberseguridad. Los pasos iniciales incluyen:

- Estudiar seguridad informática, redes y protocolos.

- Practicar con herramientas como Kali Linux y Metasploit en entornos virtuales.

- Obtener certificaciones como OSCP, CEH o CPT.

- Participar en retos y laboratorios de ciberseguridad para adquirir experiencia práctica.

¿Cuánto cuesta un pentest en México y de qué depende?

Según guías especializadas de 2025, los precios de una prueba de penetración pueden variar desde unos pocos miles de dólares hasta más de 150.000 USD, dependiendo de múltiples variables clave como menciona Invicti.

De la misma forma, la guía de GetAstra indica que un pentest promedio en 2025 va de USD 2,500 a USD 50,000, considerando que el precio dependerá del número y tipo de activos involucrados, calidad del equipo, metodología y alcance.

Variables que impulsan el precio

- Alcance del proyecto: cuántas aplicaciones, APIs, redes, dominios o dispositivos están incluidos. Más activos → más trabajo.

- Complejidad técnica: arquitecturas en la nube, microservicios, integraciones externas, sistemas heredados.

- Tipo de prueba (black-box, white-box, gray-box): la cantidad de conocimiento previo que tenga el tester influye en el esfuerzo.

- Ventana / duración de pruebas: si se exige que las pruebas sean nocturnas, fuera de horario de producción, pruebas continuas o validaciones extendidas.

- Requisitos de cumplimiento / regulaciones: cuando la prueba está ligada a auditorías, normativas (PCI-DSS, ISO 27001, etc.), requerimientos de reporte y evidencia, esto aumenta el costo.

- Equipo y certificaciones del proveedor: testers con acreditaciones prestigiosas (OSCP, CREST, etc.) tienen tarifas más altas, pero ofrecen confianza y calidad.

- Retesting / verificación posmitigación: algunas propuestas incluyen una ronda para verificar que las correcciones se aplicaron correctamente.

Empresas líderes como Banorte, Grupo Bimbo y Cemex ya integran pruebas de pentesting en sus estrategias de seguridad, complementándolas con inteligencia artificial para optimizar resultados y con tecnologías avanzadas para prevenir ataques como ransomware.

Además, las normativas locales, como la actualización de la LFPDPPP, exigen auditorías regulares de seguridad, lo que ha impulsado la demanda de pentesting en el país.

¿En qué se diferencia el pentesting del análisis de vulnerabilidades?

El análisis de vulnerabilidades identifica riesgos conocidos basándose en bases de datos preexistentes, mientras que el pentesting simula ataques específicos, adaptando herramientas y tácticas según las necesidades de cada caso. Ambos son esenciales, pero el pentesting proporciona una evaluación más realista y proactiva.

Tabla comparativa: Pentesting vs. Análisis de vulnerabilidades

| Criterio | Pentesting (Prueba de penetración) | Análisis de vulnerabilidades |

|---|---|---|

| Objetivo | Evaluar la capacidad real de defensa de una organización ante un ataque simulado. Busca explotar vulnerabilidades para medir impacto, resiliencia y respuesta. | Detectar, clasificar y priorizar vulnerabilidades conocidas en sistemas, redes o aplicaciones, sin explotarlas activamente. |

| Método | Simulación de ataques manuales y automatizados. Requiere planificación, ejecución controlada y reporte con evidencia de explotación. | Escaneo automatizado con herramientas que comparan configuraciones y versiones con bases de datos de vulnerabilidades (CVE, NVD). |

| Salida (entregables) | Informe técnico y ejecutivo con pruebas de explotación, riesgo de negocio y recomendaciones de mitigación. | Listado de vulnerabilidades detectadas con su descripción, severidad y parches sugeridos. |

| Frecuencia recomendada | Al menos una o dos veces al año, o después de cambios significativos en infraestructura o aplicaciones. | Mensualmente o de forma continua, como parte de la gestión de vulnerabilidades y mantenimiento preventivo. |

| Evaluación de severidad (según CVSS v4.0) | Analiza el impacto real del exploit en el negocio: disponibilidad, confidencialidad e integridad. Evalúa riesgo compuesto considerando vectores de ataque, contexto y explotación activa. | Asigna una puntuación base (0–10) usando métricas CVSS v4.0 sobre probabilidad y exposición técnica, sin validar impacto real. |

| Uso ideal | Validar la eficacia de los controles de seguridad, preparar auditorías, cumplir normativas (PCI DSS, ISO 27001) y entrenar la respuesta ante incidentes. | Monitorear la postura de seguridad, detectar vulnerabilidades nuevas o recurrentes y priorizar remediaciones. |

¿Cómo elegir un proveedor de pentesting y preparar el proyecto?

Para elegir un proveedor de pentesting que realmente genere valor —y no solo un “checklist de cumplimiento”— es fundamental empezar definiendo claramente tus objetivos: ¿buscas cumplimiento regulatorio, pruebas de robustez ante ataques reales o ambas cosas? Esa claridad te permitirá exigir entregables adecuados, evitar gastos innecesarios y garantizar que el proveedor comprenda tu negocio.

Asimismo, el historial del proveedor importa: revisa casos de éxito en tu industria, pide referencias y asegúrate de que cuenta con certificaciones reconocidas (como OSCP, CREST, GPEN) y experiencia concreta en escenarios similares al tuyo. No basta con que digan “somos expertos”; deben demostrarlo con trabajos previos.

Finalmente, desde el momento de la cotización debes exigir transparencia: que te detallen el alcance, la metodología, el plan de comunicación, los entregables y si incluyen retesting o validación.

Aquellos proveedores que se esconden detrás de presupuestos “todo incluido” sin especificar tareas exactas suelen generar riesgos de trabajo incompleto o falta de cobertura.

Checklist: criterios para evaluar y seleccionar proveedor de pentesting

| Criterio | Qué buscar / preguntas clave | Importancia para decisiones B2B |

|---|---|---|

| Experiencia sectorial & casos previos | Que tenga clientes similares en tamaño o industria; pedir estudios de caso o referencias verificables | Reduce el riesgo de desconocimiento del contexto o regulaciones específicas |

| Certificaciones del equipo | OSCP, CREST, GPEN, CEH, etc. Que los testers asignados cuenten con credenciales reconocidas | Aumenta la confianza técnica en los resultados |

| Metodología clara y adaptada | Que siga estándares como OWASP, PTES, NIST SP 800-115; explicación de fases (reconocimiento, explotación, informes) | Evita que se quede en análisis superficial o escaneo automáticos |

| Transparencia del alcance | Que detallen activos, aplicaciones, redes incluidos/excluidos; si habrá pruebas internas, externas, API, social engineering | Evita sorpresas de “fuera de alcance” |

| Reportes accionables & entregables | Que ofrezcan ejecución de hallazgos, pruebas de concepto, priorización y guía de mitigaciones | Es donde se traduce el pentest en valor real para tu negocio |

| Comunicación y colaboración durante el proyecto | Actualizaciones periódicas, acceso a canal, notificación temprana de hallazgos críticos | Evita momentos de “sorpresa” al final del proyecto |

| Retesting / validación de correcciones | Que incluyan una ronda para verificar que los parches se aplicaron correctamente | Garantiza que las vulnerabilidades cerradas permanecen resueltas |

| Capacidad de escalabilidad & continuidad | Que el proveedor pueda crecer contigo, ofrecer pruebas periódicas o modelos continuos (PTaaS) | Para que no tengas que cambiar de proveedor con cada proyecto |

| Alineamiento regulatorio / compliance | Que tenga experiencia con normativas aplicables (PCI-DSS, ISO 27001, NIS2, etc.) | Fundamental si tu empresa debe cumplir auditorías externas |

| Precio transparente & desglose | Que desglosen costos por fases, horas, infraestructura y extra de cumplimiento | Permite comparar varias ofertas con criterio |

El pentesting no es una solución puntual, sino una práctica continua que debe integrarse en la estrategia de ciberseguridad de toda empresa. Con el aumento de los ataques cibernéticos, estas pruebas permiten anticiparse a las amenazas, proteger datos sensibles y garantizar el cumplimiento normativo.

Empresas de todos los tamaños en México deben considerar el pentesting como una inversión estratégica, aprovechando herramientas modernas y adaptándose a un panorama de amenazas en constante evolución.

Cumplimiento normativo como ventaja competitiva

Para empresas que buscan certificación o cumplimiento normativo, es fundamental alinear el pentest con marcos reconocidos. Para el pentesting también es esencial para cumplir con estándares internacionales y normativas locales de protección de datos.

La ISO/IEC 27001:2022 exige que la organización identifique riesgos, documente controles y lleve a cabo auditorías regulares dentro de un sistema de gestión de la seguridad de la información (SGSI).

En el ámbito de pagos, la PCI DSS v4.0 exige pruebas de penetración internas y externas, con cobertura a sistemas críticos (Requirement 11.3), asegurando que se usen enfoques reconocidos (por ejemplo, basados en NIST o WSTG).

Y, en México, el Instituto Nacional de Transparencia, Acceso a la Información y Protección de Datos Personales (INAI), bajo el marco de la LFPDPPP, obliga a las organizaciones a garantizar que sus sistemas respeten la privacidad, lo que implica que las pruebas de seguridad consideren controles específicos de tratamiento de datos personales (por ejemplo, cifrado, anonimización, registro de accesos).

Micro-glosario de términos clave en Pentesting

- PTES (Penetration Testing Execution Standard): marco internacional que define las fases formales de una prueba de penetración —pre-evaluación, reconocimiento, explotación, post-explotación y reporte— para asegurar consistencia, trazabilidad y calidad en los resultados.

- WSTG (Web Security Testing Guide): guía de OWASP que describe métodos y controles para evaluar la seguridad de aplicaciones web y APIs, validando autenticación, control de acceso y vulnerabilidades del OWASP Top 10.

- ATT&CK (Adversarial Tactics, Techniques & Common Knowledge): base de conocimiento desarrollada por MITRE que clasifica tácticas y técnicas de atacantes reales, útil para mapear amenazas y fortalecer detección y respuesta.

- CVSS v4.0 (Common Vulnerability Scoring System): estándar global que mide la severidad de vulnerabilidades de software; la versión 4.0 incorpora métricas contextuales que priorizan el riesgo según el impacto en disponibilidad, integridad y confidencialidad.

- Re-test (Prueba de verificación o validación): etapa final del pentesting en la que se reevalúan los sistemas tras aplicar las correcciones, para confirmar que las vulnerabilidades fueron mitigadas sin introducir nuevos fallos.

Otras preguntas frecuentes sobre Pentest

¿Cuál es la diferencia entre un pentest interno y uno externo?

Un pentest interno se realiza desde dentro de la red de la organización, simulando un ataque de un empleado o alguien con acceso interno. Por otro lado, un pentest externo se lleva a cabo desde fuera de la red, emulando a un atacante externo sin acceso previo. Ambos enfoques son esenciales para evaluar la seguridad desde diferentes perspectivas.

¿Con qué frecuencia se debe realizar un pentest?

La frecuencia ideal depende del tamaño y la naturaleza de la organización, así como de la sensibilidad de los datos manejados. Generalmente, se recomienda realizar pentests al menos una vez al año o después de cambios significativos en la infraestructura o aplicaciones.

¿Qué certificaciones son recomendables para un pentester?

Algunas certificaciones destacadas para profesionales en pentesting incluyen: Certified Ethical Hacker (CEH), otorgada por el EC-Council; Offensive Security Certified Professional (OSCP), enfocada en técnicas avanzadas de penetración; y Certified Penetration Tester (CPT), que evalúa competencias en pruebas de penetración.

¿Qué es un pentest de aplicaciones móviles?

Es una evaluación de seguridad enfocada en identificar vulnerabilidades específicas en aplicaciones móviles, tanto en sistemas iOS como Android. Este tipo de pentest analiza aspectos como almacenamiento de datos, comunicaciones y autenticación.

¿Cómo se elige una empresa de pentesting adecuada?

Al seleccionar una empresa para realizar pentesting, considere: experiencia y reputación, certificaciones de sus profesionales, metodologías utilizadas que sigan estándares reconocidos en la industria, y que proporcionen informes detallados con recomendaciones prácticas.