En tiempos en que la estrategia Zero Trust se ha convertido en una forma cada vez más popular de proteger los datos empresariales, no debe pasarse por alto la endpoint security o la seguridad de las terminales.

Actualmente, en un mundo con altos niveles de movilidad, los datos se mueven con endpoints, lo que hace que estas terminales sean objetivos atractivos para los ciberataques.

Una adecuada seguridad de los endpoints protege los diversos dispositivos de los usuarios (laptops, smartphones, tabletas, entre otros) de las diversas amenazas.

Con la expansión del uso de terminales y el incremento tanto en la cantidad como en la complejidad de las amenazas a la seguridad de las redes, surge una demanda creciente por las innovadoras soluciones de seguridad para los endpoints.

Índice de temas

¿Qué es la endpoint security?

La seguridad de los endpoints es la práctica de proteger las terminales o puntos de entrada de los dispositivos de los usuarios finales (computadoras de escritorio, portátiles y dispositivos móviles) para que no sean explotados por actores y campañas maliciosos.

La endpoint security implica organizar la multitud de dispositivos para respaldar la productividad empresarial e individual, combinando agilidad operativa y seguridad.

Resolver la ecuación diversificada de plataformas operativas, aplicaciones y servicios asociados al uso de dispositivos, servidores y todo aquello instalado que respalde la continuidad empresarial de las organizaciones de acuerdo con las políticas y regulaciones empresariales, requiere diferentes puntos de atención.

Según NIST en su guía Guía para una red empresarial segura (SP 800‑215), “estas configuraciones integradas como ZTNA y microsegmentación abordan específicamente la seguridad de endpoints dentro de arquitecturas modernas de red”

Lamentablemente, las soluciones de endpoint security, además de quedar obsoletas rápidamente, corren el riesgo de reducir la productividad de los usuarios. Garantizar la seguridad de los dispositivos activos dentro y fuera de la organización se traduce, en promedio, en la implementación de una docena de agentes independientes.

Estos agentes, que se convierten en una parte integral del equipo en el que la gobernanza impone la seguridad de los terminales, están conectados a una serie de operaciones de verificación de acceso. La consecuencia es que los usuarios suelen deshabilitar estos agentes y, con mayor frecuencia, se olvidan de realizar las actualizaciones.

Panorama actual sobre la endpoint security (estadísticas)

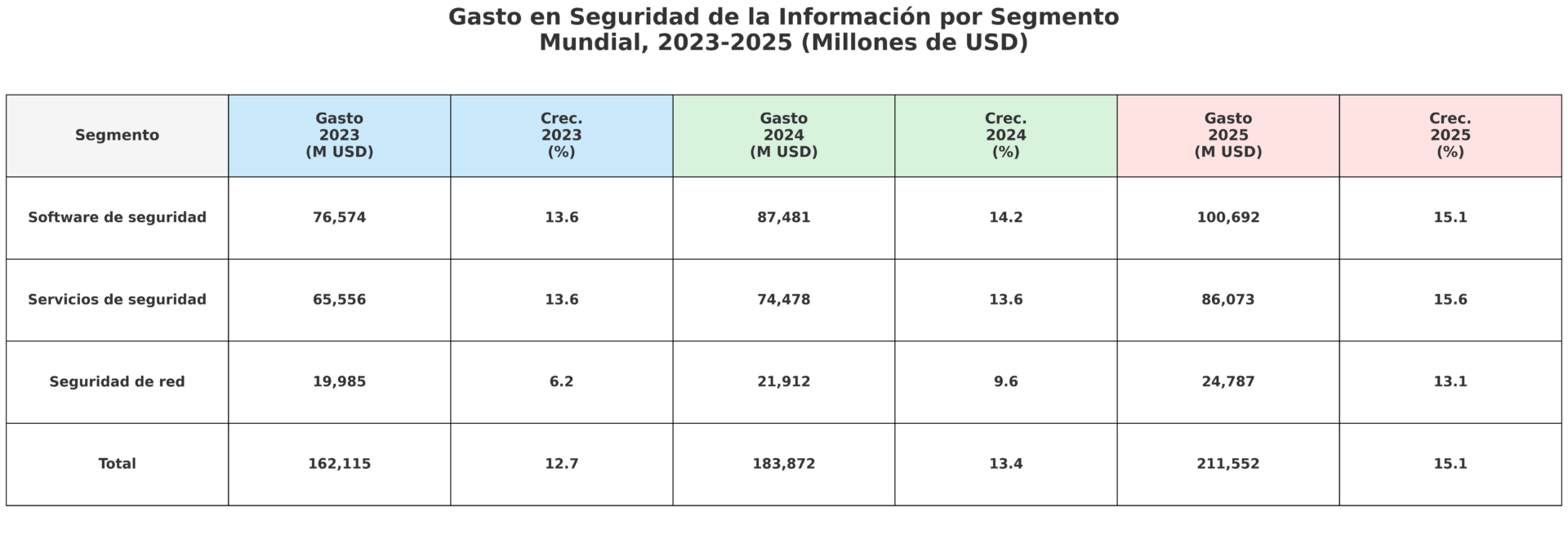

Según el último pronóstico de Gartner, el gasto global en seguridad informática alcanzará 212 mil millones de dólares en 2025, lo que supone un incremento del 15,1 % respecto al nivel estimado de 183,9 mil millones en 2024.

Gartner señala que este crecimiento está impulsado por el aumento de amenazas, la aceleración de migración a la nube y la escasez de talento en ciberseguridad, lo que obliga a los CISOs a redistribuir los presupuestos y priorizar tecnologías de protección reforzada.

Dentro de ese crecimiento, el segmento de software de seguridad —que incluye plataformas de protección de endpoints (EPP) y soluciones de detección y respuesta (EDR)— está proyectado para alcanzar 100.692 millones de dólares en 2025, con una tasa de crecimiento anual del 15,1% respecto a 2024.

Gartner destaca que las organizaciones están reevaluando sus implementaciones de EPP y EDR, especialmente tras incidentes como la interrupción global de CrowdStrike, para fortalecer su resiliencia operativa y capacidad de respuesta ante brechas de seguridad.

Además, la consultora proyecta que el gasto en servicios de seguridad —que incluye servicios gestionados (MDR), consultoría profesional y soporte especializado— crecerá un 15,6 % en 2025, alcanzando 86.073 millones de dólares, frente a los 74.478 millones estimados para 2024.

Esto refleja una tendencia clara: las empresas están destinando cada vez más recursos a proteger sus endpoints mediante plataformas integrales y consultoría experta que les permita mantener operaciones seguras y adaptarse a entornos híbridos y regulaciones crecientes.

Con el aumento del teletrabajo y la frecuente conexión de empleados a redes Wi-Fi públicas durante sus desplazamientos, las redes empresariales han visto multiplicarse el número de dispositivos de punto final.

Cada uno de estos endpoints representa un posible punto de entrada para ciberataques, lo que subraya la necesidad de reforzar las estrategias de seguridad.

La continuidad operativa en los endpoints

La gestión de los terminales requiere entonces una expansión significativa en términos de visión. Especialmente si se tiene en cuenta la propensión de los trabajadores a utilizar varios dispositivos indistintamente para navegar, escribir, intercambiar correos electrónicos o chatear.

¿Qué es lo que piden los usuarios a las organizaciones? Poder tener acceso, no solo al correo electrónico desde sus dispositivos personales, sino también a los sistemas de gestión empresarial, las bases de datos y todas las aplicaciones que permitan compartir información y proyectos empresariales.

Técnicamente, trabajar en la computadora de la oficina o en cualquier otro lugar con una PC, tableta o teléfono inteligente, ya no supone ninguna diferencia para ellos.

El desafío para las organizaciones es garantizar los servicios y las aplicaciones en una única solución de continuidad, controlando el acceso a la red, los datos y las aplicaciones para respaldar la productividad de los trabajadores estén donde estén y cuando lo necesiten. Siempre dándoles la libertad de elegir el dispositivo que mejor se adapte a sus necesidades.

Endpoint security y los dispositivos en riesgo

Fomentar una cultura empresarial que sensibilice a los usuarios sobre el riesgo de robo corporativo y personal que se traduce en la pérdida de datos confidenciales se ha convertido en una acción estratégica.

Según datos estadísticos, cada año se pierden 70,000 computadoras portátiles en todo el mundo. Pero cuidado, los expertos advierten también que los terminales incluyen muchos otros dispositivos como los teléfonos IP, las cámaras IP para videovigilancia y todos los dispositivos que tienen acceso a las redes corporativas.

A estos se pueden incluir otros menos usuales como las memorias USB cada vez más pequeñas, pero ahora con memorias del orden de muchos GB. Incluso los discos duros —que los usuarios utilizan cada vez más como respaldo de seguridad —contienen información del orden de los terabytes. Además, en medio de un cúmulo de datos, a menudo hay contraseñas e identificaciones de usuario que permiten acceder a todo tipo de información, desde cuentas bancarias hasta proyectos empresariales.

Funciones del software para la seguridad de los endpoint

Las soluciones de seguridad típicas para terminales ofrecen un enfoque doble: incluyen el software de seguridad instalado en un servidor central con una consola de administración, junto con el software instalado en los dispositivos individuales.

| Función | Descripción | Objetivo Clave |

|---|

| Cifrado de datos | Protege la información inactiva y en tránsito para evitar accesos no autorizados o manipulación. | Garantizar la confidencialidad de datos sensibles. |

| Inteligencia de amenazas en la nube | Recibe actualizaciones en tiempo real desde redes globales de analistas. | Mejorar la detección de amenazas emergentes. |

| Prevención de pérdida de datos (DLP) | Detecta, alerta y bloquea la salida no autorizada de datos confidenciales. | Evitar fugas de información crítica. |

| Lista blanca de aplicaciones | Solo permite la ejecución de software previamente autorizado por políticas de seguridad. | Reducir superficie de ataque por software no confiable. |

| Control de privilegios por rol | Otorga o restringe acceso a archivos y aplicaciones según el rol del usuario. | Aplicar el principio de mínimo privilegio. |

| Control de acceso por comportamiento | Monitorea patrones de uso y restringe el acceso cuando se detectan actividades anómalas. | Detectar y bloquear comportamientos sospechosos. |

| Administración centralizada en la nube | Permite configurar políticas y actualizar dispositivos desde una consola única, tanto en redes internas como externas. | Asegurar consistencia y eficiencia operativa. |

| Integración con otras herramientas | Se comunica con firewalls, sistemas de detección de intrusos, plataformas SIEM, etc. | Reforzar una defensa en profundidad mediante interoperabilidad. |

De hecho, en comparación con el pasado, la seguridad de los terminales no solo incluye la adopción de un antivirus, sino que también integra diversas funciones de protección como:

- Cifrado: Los datos inactivos y en movimiento se cifran para que nadie más pueda acceder a ellos o manipularlos. De esta manera se protege la información confidencial.

- Acceso a información sobre amenazas basada en la nube: Las empresas pueden recibir actualizaciones en tiempo real de una red global de analistas de seguridad que ayudan a actualizar continuamente la literatura relacionada con cualquier tipo de amenaza. Esto ayuda a las organizaciones a identificar y bloquear los ataques y a frenar las vulnerabilidades.

- Prevención de pérdida de datos: Funcionalidad de endpoint security que detecta, notifica y bloquea la transmisión de datos confidenciales que escapan al control de la organización.

- Lista blanca de aplicaciones: Permite ejecutar solo aplicaciones y servicios específicos en cada sistema operativo utilizado por cada terminal insertado en el perímetro de protección corporativo.

- Control de privilegios basado en roles: Esta función permite conceder o denegar el acceso a archivos o aplicaciones específicos en función del rol asignado a un usuario.

- Control de acceso basado en el comportamiento: Facilita que los usuarios puedan acceder a un modo de bloqueo o acceso restringido desde un terminal cuando las actividades realizadas en el dispositivo superan el estado normal según las bases de referencia del aprendizaje automático.

- Administración centralizada de la nube: Esto significa que los administradores de seguridad tienen la opción de añadir o modificar la política corporativa de protección de los endpoints y actualizar los dispositivos en la LAN corporativa o en Internet.

- Integraciones con otras herramientas de seguridad: Esta importante función de seguridad para terminales permite que el software se comunique y comparta información con otros componentes de seguridad, como los firewalls, los sistemas de prevención de intrusiones y las plataformas de supervisión de la seguridad.

De acuerdo con la Alianza de Seguridad en la Nube (CSA, por sus siglas en inglés, una organización sin fines de lucro que promueve el uso de las mejores prácticas para garantizar la seguridad en la computación en la nube, afirma en su guía v5, que el enfoque moderno combina identidad, cifrado, telemetría continua y Zero Trust para cubrir entornos cloud‑hybrid y proteger endpoints de amenazas avanzadas

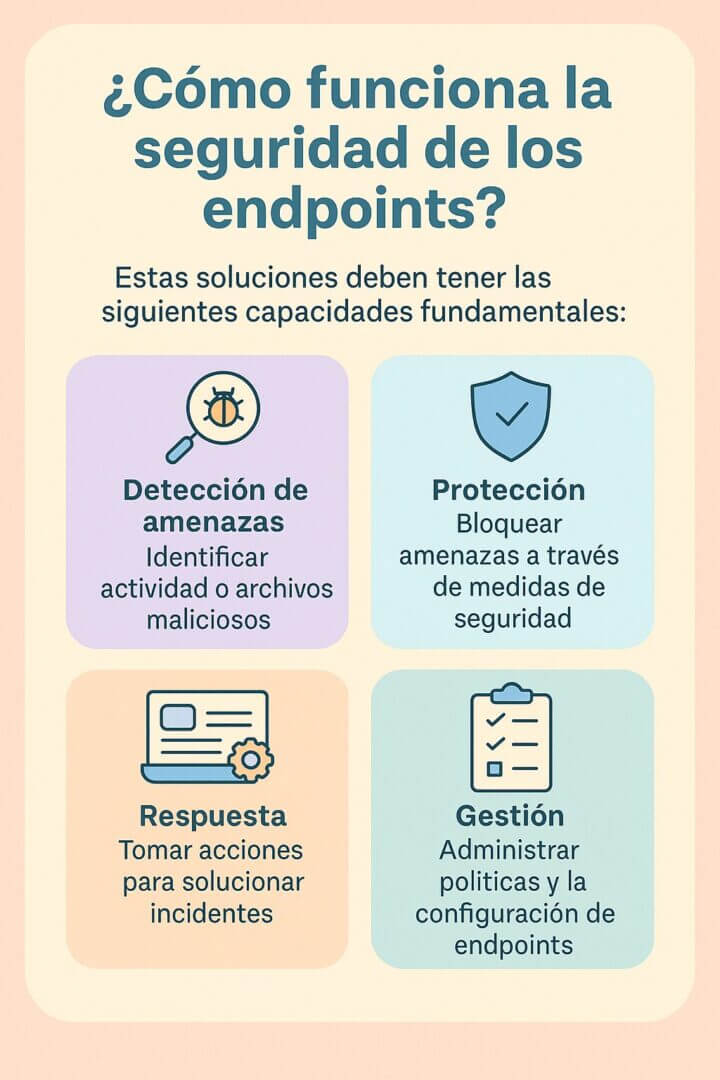

¿Cómo funciona la seguridad de los endpoints?

La endpoint security es esencial para proteger los dispositivos que se conectan a las redes empresariales, garantizando que cada punto de acceso esté debidamente resguardado.

Las tecnologías de seguridad de endpoints examinan archivos, procesos y sistemas en busca de comportamientos o actividades sospechosas o maliciosas. A medida que la infraestructura empresarial evoluciona hacia modelos híbridos que combinan administración local y control basado en la nube, estas tecnologías se han adaptado para ofrecer soluciones más efectivas.

A continuación, se detallan las capacidades fundamentales que estas soluciones deben poseer.

Identificación y gestión de puntos finales

Las tecnologías de seguridad de endpoints permiten la identificación automática de dispositivos conectados a la red. Una vez instalado el software de protección, los puntos finales son detectados de manera automática, permitiendo un inventario completo y actualizado de los activos. Esta capacidad es crucial para que las empresas mantengan un control sobre todos los dispositivos que acceden a sus sistemas.

La gestión de información de activos se realiza de manera centralizada, consolidando datos como la lista de hosts, procesos activos, puertos y componentes asociados a cada punto final. Esto no solo facilita la administración, sino que también permite monitorear de manera continua el estado de cada dispositivo.

Además, se implementan análisis de seguridad automatizados que evalúan la situación de cada punto final, generando informes y puntuaciones de riesgo. De esta manera se proporcionan a las organizaciones una visión clara de su postura de seguridad, ayudándoles a tomar decisiones informadas para proteger sus activos.

Detección y manejo de amenazas

La detección de intrusiones es una función clave en la seguridad de endpoints. A través de motores avanzados, se analizan los comportamientos de los puntos finales en tiempo real, identificando actividades sospechosas como ataques de fuerza bruta, inicios de sesión inusuales y escaladas de privilegios no autorizadas.

Además, los sistemas de endpoint security cuentan con la capacidad de agrupar eventos relacionados con ransomware en función de las actividades detectadas, simplificando el manejo de estas amenazas.

La automatización de estas tareas reduce el tiempo de respuesta y minimiza la exposición al riesgo.

Análisis y manejo de virus

El análisis de virus es un componente esencial de la endpoint security. Estas soluciones aprovechan motores antivirus que se actualizan diariamente, permitiendo la detección de malware a medida que aparecen nuevas amenazas. La actualización en tiempo real de las bases de datos de firmas garantiza que las empresas estén siempre protegidas contra los virus más críticos.

Las soluciones también realizan un análisis detallado de los archivos sospechosos, ofreciendo información específica sobre las amenazas detectadas, como identificadores, niveles de riesgo y niveles de confianza.

Esta información de malware detectado es clave para que los administradores de seguridad comprendan la naturaleza de la amenaza y determinen las acciones necesarias.

Defensa proactiva

La defensa proactiva es fundamental para prevenir ataques antes de que ocurran. Las soluciones de seguridad de endpoints utilizan técnicas avanzadas como la colocación de archivos de cebo, que sirven para detectar e informar comportamientos anormales en tiempo real, específicamente aquellos asociados con ransomware.

El control de permisos de acceso es otra estrategia utilizada, protegiendo archivos críticos mediante la detección en tiempo real de intentos de manipulación. Esta medida de anti-manipulación permite que las empresas reaccionen de inmediato cuando se detecta una actividad sospechosa que involucre archivos sensibles.

Finalmente, la protección en tiempo real garantiza que todos los directorios se escaneen constantemente, lo que ayuda a identificar archivos de malware y bloquear su transmisión antes de que puedan causar daños. Este enfoque preventivo refuerza la seguridad general de la red empresarial.

Análisis de rastreo de origen

El análisis de rastreo de origen proporciona a las empresas la capacidad de realizar investigaciones forenses sobre los incidentes de seguridad. A través de la recopilación y almacenamiento de información de los puntos finales, se analiza el comportamiento de las amenazas utilizando técnicas avanzadas de minería de datos y correlación.

Las tecnologías de endpoint security también permiten la visualización de ataques mediante algoritmos de inferencia y modelado digital EDR. Esto ayuda a reconstruir con precisión las rutas de ataque, permitiendo a las empresas comprender cómo ocurrió el incidente y qué medidas deben tomarse para evitar futuros ataques similares.

Ejemplos de inseguridad en los terminales

Existen varios exploits que permiten a un usuario malintencionado acceder a la computadora o móvil de un usuario y utilizarlo como recurso para lanzar un ataque contra otros recursos de la red.

Por lo tanto, los esfuerzos de planificación de la seguridad deben centrarse en gran medida en los controles de los terminales. Par eso, deberán estar atentos a estos ejemplos de inseguridad:

Movimiento lateral

El modelo de ataque requiere que el ciberdelincuente, una vez que llegue a un punto final de la red, pase al siguiente punto final, explotando todo el ecosistema basado en la web, en el que las empresas están cada vez más interconectadas, con cadenas de suministro ampliadas, diversificadas y ramificadas en todo el mundo.

Estos ataques suelen comenzar con técnicas de phishing, mediante las cuales el atacante obtiene acceso inicial a un dispositivo o red. Una vez que se ha llevado a cabo un estudio detallado, el atacante puede crear un itinerario que le permita llegar a donde quiere.

Este cambio añade contexto sobre cómo el phishing puede ser el punto de partida para un ataque de movimiento lateral.

Ataque de isla en isla

Inspirada en una táctica bélica de la Segunda Guerra Mundial, la técnica de los piratas informáticos de trasladarse de una isla a otra consiste en explotar a terceros que tienen cierto grado de acceso a las redes de las empresas que son el verdadero objetivo final del ataque.

Los ataques de isla en isla se producen mediante el acceso a una infraestructura de escritorio virtual (VDI, por sus siglas en inglés) o mediante conexiones a redes VPN privadas. En el caso del correo electrónico de compromiso empresarial (BEC) inverso, el ciberdelincuente requisa un servidor de correo y, a continuación, envía los correos electrónicos con software malicioso.

El resultado final de todos estos ataques es un asedio a largo plazo, en el que el atacante establece comandos en toda la red, lo que socava profundamente su seguridad.

Shadow IT

Proteger los puntos finales resulta difícil cuando los usuarios están acostumbrados a utilizar herramientas y aplicaciones ajenas al proceso de protección definido por la empresa.

De hecho, la shadow IT que prevalece en las organizaciones es otro factor extremadamente difícil para quienes se ocupan de la seguridad de los terminales.

Además de descargar diversas y posibles aplicaciones desatendidas, las actividades que los usuarios realizan en la sombra son las más variadas.

Estas pueden ir desde sincronizar y compartir datos —por ejemplo, correos electrónicos sincronizados entre los dispositivos móviles personales del usuario y el cliente de escritorio utilizado en la empresa— hasta el uso de plataformas de respaldo alternativas a las implementadas por la empresa —memorias flash o discos USB o servicios en la nube—. Todo ello sin la supervisión de un ordenador.

Endpoint Detection and Response (EDR): ventajas y limitaciones

Muchas organizaciones optan por implementar productos de detección y respuesta para terminales (EDR, por sus siglas en inglés) que permiten estrategias integrales de gestión de la seguridad de los puntos finales, en lugar de intentar gestionar una combinación de productos antivirus, de prevención del malware y de detección de intrusiones.

A nivel teórico, un EDR puede proporcionar al equipo de seguridad de la información un control de seguridad centralizado sobre los puntos más vulnerables de la red, especialmente cuando el perímetro corporativo se está volviendo cada vez más poroso en las redes modernas que conectan un conjunto en constante cambio de dispositivos BYOD, móviles e IoT utilizados por empleados, pasantes, contratistas y otros terceros.

Sin embargo, las organizaciones que utilizan un EDR afirman no disponer de una protección proactiva, sino también del tiempo necesario para su adopción.

La mayoría de las organizaciones que adoptan estas soluciones las utilizan para detectar los primeros signos de un ataque y detenerlos. En promedio, las funcionalidades utilizadas son menos de la mitad (46%), mientras que 47% de los encuestados afirma que la implementación tardó más de tres meses.

AI en endpoint security

El uso de tecnologías o subconjuntos de inteligencia artificial (AI, por sus siglas en inglés) como el aprendizaje automático (machine learning), el aprendizaje profundo (deep learning) y el procesamiento del lenguaje natural ya se puede utilizar para mejorar la detección, el análisis y la mitigación de amenazas de seguridad.

Las soluciones de seguridad de endpoints que utilizan estas tecnologías son beneficiosas para la detección predictiva de amenazas y las respuestas adaptativas.

Estas soluciones protegen los dispositivos, como laptops, computadoras de escritorio, smartphones, tabletas y dispositivos IoT, de las ciberamenazas.

Las técnicas de AI mejoran la seguridad de los endpoints haciéndola más predictiva, adaptativa y reactiva, lo que proporciona a las organizaciones una defensa más sólida contra ciberamenazas cada vez más sofisticadas.

Los aspectos clave incluyen:

- Detección predictiva de amenazas: La AI suele identificar patrones y anomalías que indican posibles amenazas con mayor rapidez y precisión que los métodos tradicionales.

- Análisis del comportamiento: La AI monitoriza el comportamiento de los dispositivos y usuarios para detectar actividades inusuales que puedan indicar un incidente de seguridad.

- Respuesta automatizada: La AI puede responder rápidamente a las amenazas aislando los dispositivos afectados, bloqueando actividades maliciosas e iniciando procesos de remediación.

- Análisis predictivo: La AI analiza grandes cantidades de datos para predecir y anticiparse a posibles amenazas futuras.

- Aprendizaje continuo: Los sistemas de AI aprenden continuamente de los nuevos datos, mejorando su precisión y eficacia.

La seguridad de los terminales: las directrices

La endpoint security es mucho más que una tecnología, una herramienta, un conjunto de productos o una solución.

Los expertos reafirman a los CISO y CIO de diversas partes del mundo que, en primer lugar, es importante responder a algunas preguntas clave sobre todos los dispositivos internos y externos gestionados. Entre ellas se pueden encontrar:

- ¿Funcionan las políticas y los controles de seguridad de los terminales que hemos implementado?

- ¿Cómo lo demostramos o medimos a lo largo del tiempo?

- ¿Hablamos con otros compañeros del sector de vez en cuando?

- ¿Qué debemos hacer para mejorar?

- Al no poder hacer todo lo que se debería hacer, ¿cuáles son las actividades prioritarias?

Responder a estas preguntas periódicamente debería ser una parte importante de la agenda ideal de la gerencia.

Sumado a esto, el marco de ciberseguridad 2.0 creado por el Instituto Nacional de Normas y Tecnología (NIST, por sus siglas en inglés) establece seis funciones clave para asegurar la seguridad informática: Identificar, proteger, detectar, responder, recuperar y gobernar. Estas acciones claves son las que ayudarán a las organizaciones a “entender, evaluar, priorizar y comunicar los riesgos de ciberseguridad”, facilitando así la integración de la seguridad con el riesgo empresarial y la gobernanza ejecutiva

Comparativa entre EPP, EDR y XDR

| Aspecto | EPP (Endpoint Protection Platform) | EDR (Endpoint Detection and Response) | XDR (Extended Detection and Response) |

|---|---|---|---|

| Propósito principal | Prevenir ataques conocidos antes de que ingresen | Detectar, investigar y responder a amenazas activas | Unificar y correlacionar amenazas desde múltiples fuentes (endpoint, red, nube, etc.) |

| Tipo de protección | Protección proactiva contra malware conocido | Protección reactiva ante ataques sofisticados | Visión holística con detección proactiva y correlación automatizada |

| Alcance | Solo en el endpoint (dispositivos) | Solo en el endpoint | Multicanal: endpoint, red, email, servidores, nube |

| Visibilidad | Limitada a actividades del dispositivo protegido | Alta visibilidad del comportamiento del endpoint | Visibilidad completa del entorno de IT y correlación cruzada |

| Automatización de respuesta | Limitada o inexistente | Moderada (algunas funciones automatizadas) | Alta (respuestas automáticas orquestadas) |

| Análisis forense | No | Sí, con capacidades de búsqueda, timeline y reconstrucción de eventos | Sí, con correlación avanzada y mayor profundidad contextual |

| Requiere personal de SOC | No necesariamente | Sí, para monitoreo e investigación continua | Idealmente sí, pero puede operar con equipos pequeños gracias a la automatización |

| Tiempos de implementación | Corto (días o semanas) | Mediano (semanas a meses) | Mediano a largo (depende del ecosistema TI) |

| Ideal para | Empresas que buscan protección básica del endpoint | Empresas que necesitan capacidades de investigación y respuesta | Organizaciones que requieren visibilidad total y defensa coordinada |

Preguntas frecuentes sobre endpoint security

¿Qué diferencias existen entre EPP y EDR?

Las plataformas de protección de endpoints (EPP) se centran principalmente en la prevención de ciberataques, utilizando técnicas como firmas y heurísticas para detectar y bloquear amenazas conocidas antes de que ingresen al sistema. Por otro lado, las soluciones de Detección y Respuesta de Endpoints (EDR) se especializan en la detección y respuesta a amenazas que ya han logrado penetrar, ofreciendo visibilidad profunda del endpoint, monitoreo basado en comportamientos anómalos y capacidades para investigar y mitigar incidentes activos. Ambos se complementan, siendo el EPP la primera línea de defensa y el EDR crucial para amenazas más sofisticadas.

¿Cuándo es rentable implementar EDR o XDR?

La implementación de EDR o XDR es rentable cuando una organización busca ir más allá de la prevención básica, especialmente para enfrentar ciberataques avanzados como ransomware o ataques persistentes avanzados (APT). EDR es adecuado para optimizar la detección de incidentes y la respuesta a nivel de punto de conexión, reduciendo el tiempo de permanencia de las amenazas y mejorando la visibilidad. XDR, como evolución del EDR, ofrece una visibilidad mejorada en diferentes capas de la pila de seguridad (no solo endpoints), correlación de incidentes simplificada y protección integral contra ataques coordinados, siendo rentable para organizaciones que buscan un enfoque de seguridad holístico y proactivo.

¿Cómo integrar endpoint security con políticas BYOD?

Para integrar la seguridad de endpoints con políticas BYOD, es fundamental establecer protocolos de seguridad integrales que protejan los datos corporativos sin comprometer la privacidad del empleado. Esto incluye exigir el cifrado de dispositivos, imponer el uso de contraseñas seguras y autenticación multifactor (MFA), así como la separación clara de datos personales y laborales. Es crucial implementar capacidades de borrado remoto para dispositivos perdidos o robados y educar a los empleados sobre las mejores prácticas de seguridad. Soluciones de gestión de endpoints y el enfoque de Zero Trust son clave para restringir el acceso y los permisos de los dispositivos BYOD.

¿La seguridad de endpoints cumple con regulaciones como ISO 27001 o GDPR?

La seguridad de endpoints contribuye significativamente al cumplimiento de regulaciones como ISO 27001 (Sistema de Gestión de Seguridad de la Información – SGSI) y GDPR (Reglamento General de Protección de Datos), aunque no constituye una certificación directa por sí misma. ISO 27001 requiere un enfoque holístico para la seguridad de la información, y la protección de endpoints es un control esencial dentro de un SGSI. De manera similar, GDPR exige la protección de datos personales, y las medidas de seguridad en los endpoints son fundamentales para prevenir brechas de datos y garantizar la confidencialidad, integridad y disponibilidad de la información, lo que incluye la implementación de controles de seguridad adecuados y la capacidad de demostrar el cumplimiento.

¿Puede un SOC gestionar todas las alertas de endpoints eficientemente?

La gestión eficiente de todas las alertas de endpoints por un Centro de Operaciones de Seguridad (SOC) es un desafío debido al volumen masivo de eventos y la alta tasa de falsos positivos, que puede llevar a la fatiga de los analistas. Para mejorar la eficiencia, los SOC modernos adoptan herramientas de Orquestación, Automatización y Respuesta de Seguridad (SOAR) para automatizar respuestas a ataques comunes y reducir la carga de trabajo. Además, la evolución hacia modelos como la Detección y Respuesta Extendidas (XDR) y la Detección y Respuesta Gestionadas (MDR) permite una correlación de eventos más inteligente desde múltiples fuentes, incluyendo endpoints, lo que ayuda a priorizar alertas y transformar las operaciones de seguridad mediante el aprovechamiento de la AI y la automatización.