BlackParty, una nueva campaña de malware trojano, actúa en distintos países de América Latina mediante correos o mensajes de phishing, alertó FortiGuard Labs. En América Latina, ha sido detectada más de 500 veces.

La plataforma de inteligencia de amenazas de Fortinet explicó en un comunicado que el malware tiene como objetivo principal agregar dispositivos infectados a una botnet y luego llevar a cabo actividades maliciosas como el robo de información y el control total del dispositivo infectado.

A través de correos maliciosos, señaló, lleva a las víctimas a páginas falsas locales. “Los datos recopilados de los dispositivos infectados incluyen: identificador único de la víctima, sistema operativo, antivirus instalado, arquitectura del sistema operativo y validación de permisos de usuario”.

El phishing es aún una de las prácticas del cibercrimen más eficaces. Según el estudio State Of The Phish 2022, elaborado por Proofpoint, 86% de las empresas sufrieron ataques de este tipo y ocho de cada 10 confirmó que los incidentes tuvieron consecuencias.

Fortinet señaló que la protección más efectiva es la concienciación del usuario final. “Hacer que todos los empleados sepan cómo identificar correos electrónicos y mensajes sospechosos, además de entender cómo funciona una campaña de phishing”, afirmó.

Emotet, troyano bancario descubierto en 2014, sigue activo: Fortiguard

Índice de temas

Phishing de BlackParty suplantó identidad del SAT

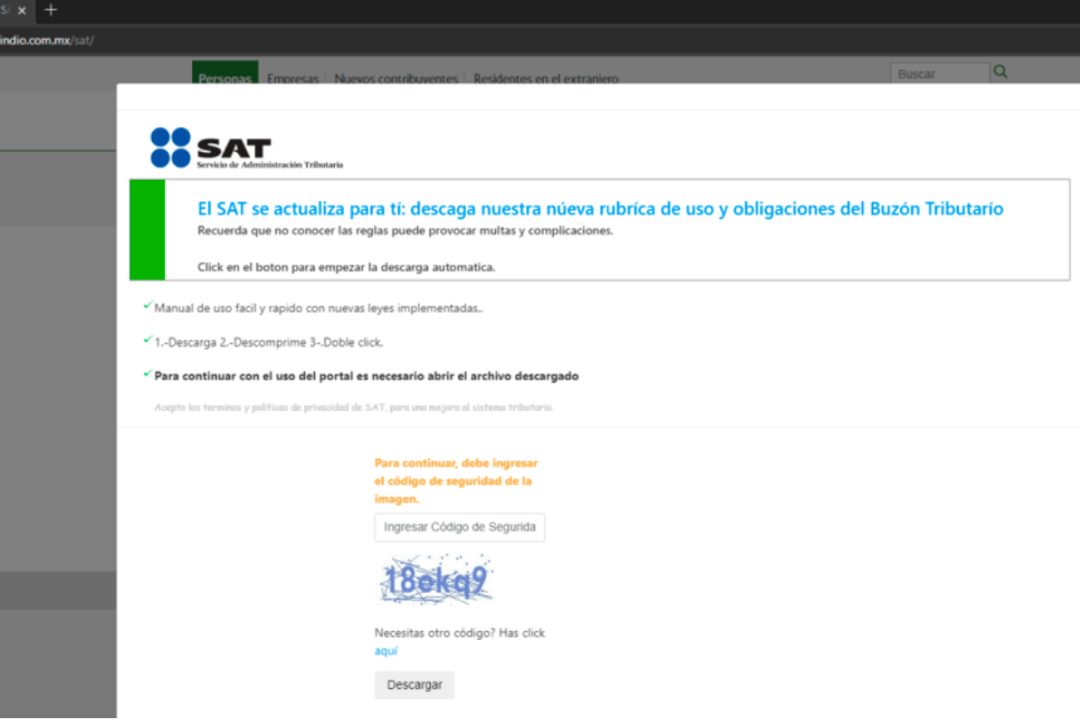

BlackParty fue descubierto en mayo pasado al detectar correos de phishing que llevaban a un sitio web falso que buscaba suplantar la identidad del Servicio de Administración Tributaria de México, “cuya interfaz era idéntica al sitio legítimo”.

Fortiguards Lab detalló que el sitio mostraba luego una ventana emergente en la que le pedía a la víctima que ingresara un captcha y luego descargara un manual de usuario sobre cómo usar el sitio web.

“La carpeta llamada ‘Sat.zip’ contenía el malware encargado de descargar, descomprimir y ejecutar el archivo para establecer conexión con el centro de comando y control del atacante”, señaló.

La firma de ciberseguridad dijo que todas las URL relevantes detectadas han sido calificadas como “sitios web maliciosos” por su servicio de filtrado web, alimentado por la inteligencia de amenazas de FortiGuard Labs.

La información sobre el nuevo malware fue agregada a la enciclopedia de amenazas pública de FortiGuard Labs. Además, utilizó los sensores desplegados a nivel global para poder monitorear el alcance de la campaña.

Primeros resultados del convenio con Telmex-Scitum

El trojano fue descubierto por el equipo de inteligencia de amenazas de Telmex-Scitum, que compartió la información con el FortiGuard Labs como parte del convenio firmado entre ambas organizaciones en marzo pasado.

“Con la información compartida, el equipo de FortiGuard Labs se aseguró de poder contar con los medios para las detecciones de esta amenaza por los diferentes vectores de ataque, agregando los Indicadores de Compromiso (IoC) a las soluciones de Fortinet, respetando el nombre otorgado por Scitum”, explicó la firma.

La compañía consideró este hallazgo como los primeros resultados de esta alianza.