Saber quién es quién resulta cada día más complejo para las organizaciones. El manejo de identidad digital debe considerar hoy la integración de servicios cloud y dispositivos móviles, la biometría, así como también la prevención de fraudes y el estricto cumplimiento de estándares, entre otros elementos. Esto ha empujado las proyecciones con respecto del valor de mercado global de manejo de identidad a $22,680 millones de dólares para el año 2025, y los desafíos para los encargados de seguridad a nuevos horizontes.

Si se parte de que la identidad digital —también llamada “Identidad 2.0”— se forma con las credenciales que verifican a alguien en un entorno virtual, el primer reto es la relación entre las personas y su identidad. El individuo es más vulnerable mientras más expuesto está a entornos digitales, como sucede en redes sociales.

Al respecto, José Tam, vicepresidente de Transformación digital en Softtek, recomendó hacerse al menos tres preguntas: ¿Quién tiene hoy acceso a tus datos? ¿Cómo usan ese acceso? Y ¿quién debería tener ese acceso? Con base en las respuestas que cada quién dé a estas interrogantes se puede evaluar el nivel de privacidad/seguridad y definir estrategias para refinarlo.

El manejo eficiente de la identidad digital en un entorno de seguridad IT representa, por supuesto, un gran reto para sus responsables. Humberto López Gallegos, presidente de la Asociación Mexicana de Biometría e Identidad (AMBI) señaló que al hacer las acreditaciones se ingresa a un esquema tecnológicos que requiere seguir procesos de comunicación y de compliance cada vez más complejos.

“Cuando se quiere hacer una transacción a través de una identidad digital se involucra a varios participantes: bancos, entidades normativas y reguladoras, proveedores de servicios. Hay que hacer también consultas de información a diferentes fuentes, como el INE, y esto puede volverse problemático si no hay una acreditación adecuada”, indicó López.

Sin embargo no solo se trata de que la gente se autentique cuando va a hacer un trámite ante gobierno o una entidad financiera. Lorenzo Elguea, director IT en la Universidad Panamericana (UP), dijo que para la mayoría de los servicios cotidianos (Netflix, redes sociales como Facebook, Twitter o LinkedIn), se asume la dirección de correo electrónico como identidad de la persona. Y aquí entra en juego el manejo individual de contraseñas, “¿qué tal que por simplificar, uno tiende a poner la misma contraseña en todos los servicios? Ponemos en riesgo esa identidad digital al facilitar que sean comprometidas nuestras cuentas en cadena”.

En 2015, el proyecto “Seguridad perimetral personalizada” del campus Ciudad de México de la UP, lidereado por Elguea, formó parte del listado “Las 50 empresas más innovadoras” de IT Masters Mag. Esta iniciativa buscaba proteger las cuentas de los usuarios de correos con información fraudulenta, reducir hasta en 30% el costo de ese manejo y brindar mayor seguridad todos los usuarios que ingresaban a la red UP.

Una de las recomendaciones básicas a la comunidad de este centro educativo fue que no proporcionaran a terceros sus cuentas y contraseñas para cuidar el uso de ese aspecto de su identidad digital.

Índice de temas

Sumar elementos para autenticar la identidad digital

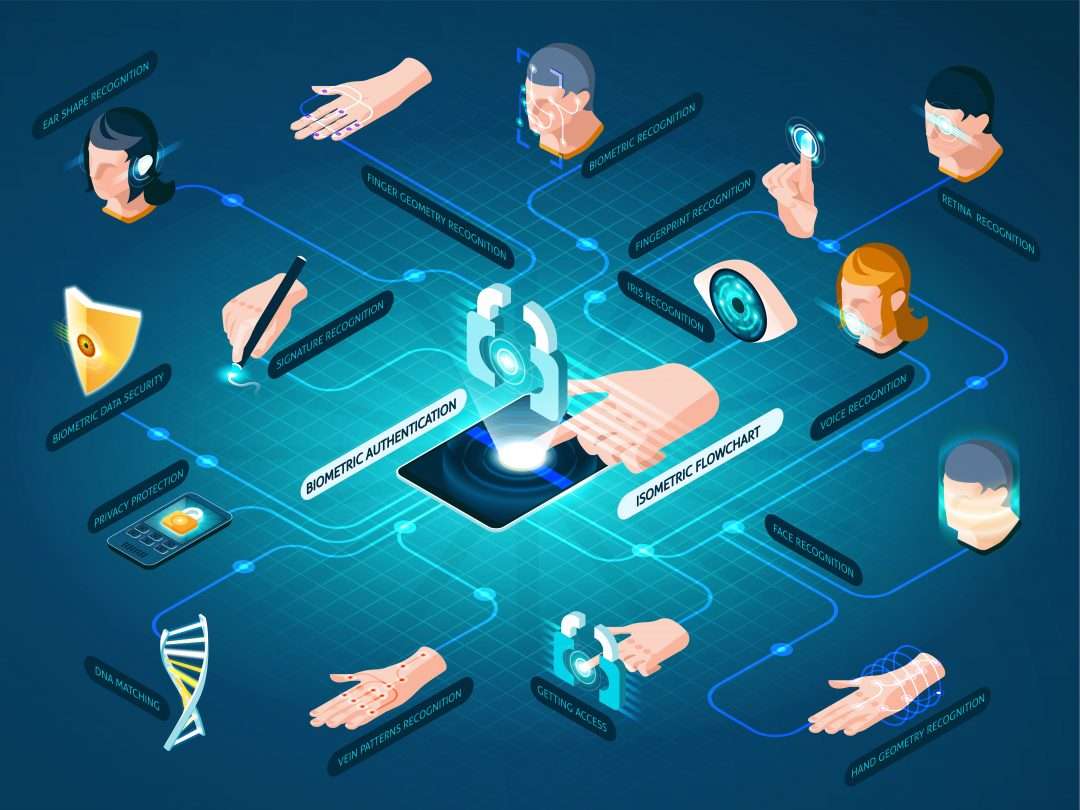

Para tener una autenticación robusta, que permita confirmar que la persona que desea hacer la transacción es quien dice ser, Tam dijo que suelen solicitarse tres acciones: pedirle algo que el individuo sabe, típicamente su password; algo que tiene, una smartcard o un token, a través de los que se genera una clave temporal llamada one time password (OTP); y algo propio de la persona, donde se recurre a sus biométricos, ya sea que se autentique su huella digital, los puntos geométricos de su cara, el iris o las venas para permitir que realice la acción solicitada. En una autenticación robusta se pueden combinar las tres acciones o al menos dos de ellas.

Carlos Marmolejo, quien fuera vicepresidente de Operaciones de la Consar durante la administración pública pasada —y quien participó en la creación del expediente electrónico— destacó la importancia de tener un diseño de administración de identidades y de biometría completamente eficiente. En este rubro, subrayó que contar con una centralización de datos de los ciudadanos que puedan ser comparados resulta fundamental para verificar la identidad digital. En México se han realizado algunas iniciativas para reunir esta información, por lo menos la de los ciudadanos, como es el caso del expediente electrónico de la Comisión Nacional del Sistema de Ahorro para el Retiro (Consar), realizado en 2014.

“Una base de datos centralizada que contenga información biométrica de los ciudadanos y pueda ser revisada por los diferentes prestadores de servicio es clave. Con ella se puede formular un esquema para consultar en línea, y en tiempo real, la identidad de las personas”.

Un factor relevante para el manejo adecuado de una base centralizada es que la entidad que acredite la identidad de las personas sea confiable. En México, la dependencia gubernamental que maneja la mayor cantidad de datos de los ciudadanos para identificarlos es el Instituto Nacional Electoral (INE). Ante él se valida la firma digital.

La centralización de datos, sin embargo, no es una panacea para todos. Existen diversos movimientos mundiales que exigen un modelo que no dependa de entes conglomerantes y permita a las propias personas ser dueños de sus datos. Bajo esta tendencia se cobija el concepto de Self Sovereign Identity. Tam explicó que este concepto de identidad digital descentralizada utiliza tecnología de blockchain “para cuidar la propia información, que no sea accesible, no se pueda rastrear, pues ni el usuario sabrá dónde están almacenados los diferentes componentes de sus datos para generar la cadena de validación de seguridad”.

Camino por recorrer en identidad digital

Como afirma López, la identidad digital recorre numerosos caminos con diferentes formas de ser validada. Al no haber una manera única para que la persona se autentique, existe un equilibrio complicado entre la seguridad y la conveniencia: debe ser fácil validar a la persona, pero no tanto como para que cualquiera pueda suplantar la identidad o hacer mal uso de esa forma de autenticación.

Al hablar de los responsables de seguridad de las identidades digitales, Tam destacó la importancia que tiene definir la política de gobierno de identidad. “Aquí entran en juego factores como acceso y aprovisionamiento. El primero es quién a través de qué usuario y con qué privilegios puede tener acceso a cierta información. Lo segundo es qué pueden hacer con esa información”.

En el día a día de la protección de identidad digital hay acciones como la que sugirió Elguea: Ponerle fecha de validez a la información. En la UP manejan federación de identidad y cuando se autentica a un usuario se define que su identificación será válida durante cierto periodo de tiempo, “no podrá usar el token ni antes ni después de determinadas fechas para hacer mucho más robusta la seguridad de su identidad”.

La definición de políticas que cada responsable de IT establezca en los procesos que considere necesarios para brindar mayor seguridad y tener un manejo eficiente de la identidad digital de los usuarios. Pero también comunicar esos procesos a la comunidad que se atiende para que esté al tanto de lo que se le pide y de lo que no debería dar a cualquiera.